Жертвы вредоноса рискуют остаться не только без данных, но и без чакры.

Специалисты по кибербезопасности предупреждают о новой волне атак на португалоязычные страны с использованием поддельных установщиков Adobe Reader для распространения мультифункционального вредоносного программного обеспечения под названием Byakugan.

Атака начинается с PDF -файла, который при открытии отображает размытое изображение и предлагает жертве скачать стороннее приложение для просмотра его содержимого.

Поддельное уведомление (переведено с португальского)

Для просмотра ссылки Войдиили Зарегистрируйся исследователей из компании Fortinet , нажатие на надпись приводит к загрузке инсталлятора, инициирующего процесс заражения. Информация об этой кампании впервые Для просмотра ссылки Войди или Зарегистрируйся центром киберразведки ASEC в прошлом месяце.

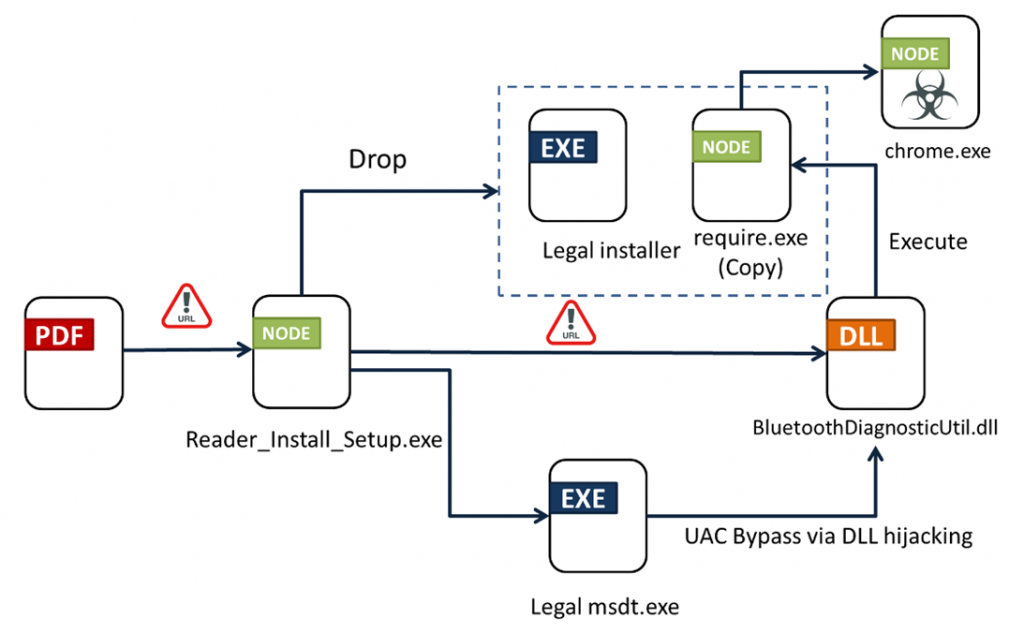

Техника атаки включает использование методов, таких как DLL Hijacking и обход контроля учётных записей Windows ( UAC ), для загрузки вредоносного DLL-файла, который, в свою очередь, активирует основной вредоносный код. В процессе также задействуется легитимный установщик PDF-читалки Wondershare PDFelement.

Бинарный файл способен собирать метаданные системы и передавать их на сервер управления, а также загружать основной модуль «chrome.exe», который также выполняет роль сервера управления для приёма файлов и команд.

Полная схема атаки

Byakugan основан на node.js и включает в себя несколько библиотек, отвечающих за различные функции: установление постоянства в системе, мониторинг рабочего стола пользователя с помощью OBS Studio, захват скриншотов, загрузка майнеров криптовалют, логирование нажатий клавиш, инвентаризация и загрузка файлов, а также кража данных, сохранённых в веб-браузерах.

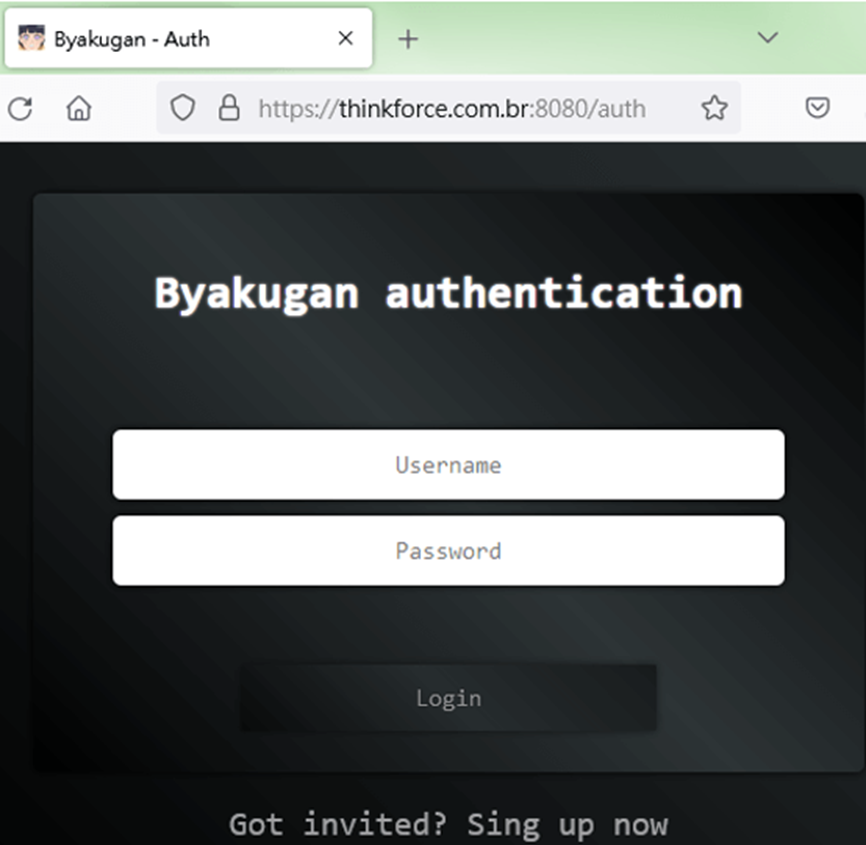

При анализе связей вредоноса исследователям запустить веб-панель управления Byakugan, встречающее незваных гостей экраном авторизации. В углу открытой вкладки можно увидеть иконку ниндзя с белыми глазами, что является явной отсылкой на аниме «Наруто». Собственно, как и само название вредоноса.

Панель авторизации вредоноса

Fortinet отмечает растущую тенденцию использования полностью легитимных, компонентов в вымогательском программном обеспечении, что усложняет процесс анализа и обнаружения угроз.

О похожей угрозе с поддельным установщиком мы писали Для просмотра ссылки Войдиили Зарегистрируйся нефтегазовый корпоративный сектор США столкнулся с фишинговыми атаками, содержащими уведомление о ДТП, фигурантом которой якобы стала жертва, а вернее её автомобиль. В загружаемом PDF-файле хакеры таким же образом используют размытие фона и поддельное уведомление, имитирующее Adobe Reader, чтобы заставить пользователя перейти по ссылке и самостоятельно установить вредонос Rhadamanthys, собирающий данные с заражённой системы.

Специалисты по кибербезопасности предупреждают о новой волне атак на португалоязычные страны с использованием поддельных установщиков Adobe Reader для распространения мультифункционального вредоносного программного обеспечения под названием Byakugan.

Атака начинается с PDF -файла, который при открытии отображает размытое изображение и предлагает жертве скачать стороннее приложение для просмотра его содержимого.

Поддельное уведомление (переведено с португальского)

Для просмотра ссылки Войди

Техника атаки включает использование методов, таких как DLL Hijacking и обход контроля учётных записей Windows ( UAC ), для загрузки вредоносного DLL-файла, который, в свою очередь, активирует основной вредоносный код. В процессе также задействуется легитимный установщик PDF-читалки Wondershare PDFelement.

Бинарный файл способен собирать метаданные системы и передавать их на сервер управления, а также загружать основной модуль «chrome.exe», который также выполняет роль сервера управления для приёма файлов и команд.

Полная схема атаки

Byakugan основан на node.js и включает в себя несколько библиотек, отвечающих за различные функции: установление постоянства в системе, мониторинг рабочего стола пользователя с помощью OBS Studio, захват скриншотов, загрузка майнеров криптовалют, логирование нажатий клавиш, инвентаризация и загрузка файлов, а также кража данных, сохранённых в веб-браузерах.

При анализе связей вредоноса исследователям запустить веб-панель управления Byakugan, встречающее незваных гостей экраном авторизации. В углу открытой вкладки можно увидеть иконку ниндзя с белыми глазами, что является явной отсылкой на аниме «Наруто». Собственно, как и само название вредоноса.

Панель авторизации вредоноса

Fortinet отмечает растущую тенденцию использования полностью легитимных, компонентов в вымогательском программном обеспечении, что усложняет процесс анализа и обнаружения угроз.

О похожей угрозе с поддельным установщиком мы писали Для просмотра ссылки Войди

- Источник новости

- www.securitylab.ru