Как стать жертвой хакеров за пару кликов.

Специалисты CyberArc Для просмотра ссылки Войдиили Зарегистрируйся что злоумышленники осваивают новые методы для доступа к персональным данным пользователей, которые не требуют знания паролей или запросов многофакторной аутентификации. Одной из наиболее распространённых техник является перехват веб-сессий путём кражи cookie -файлов, что стало возможным благодаря использованию инфостилеров.

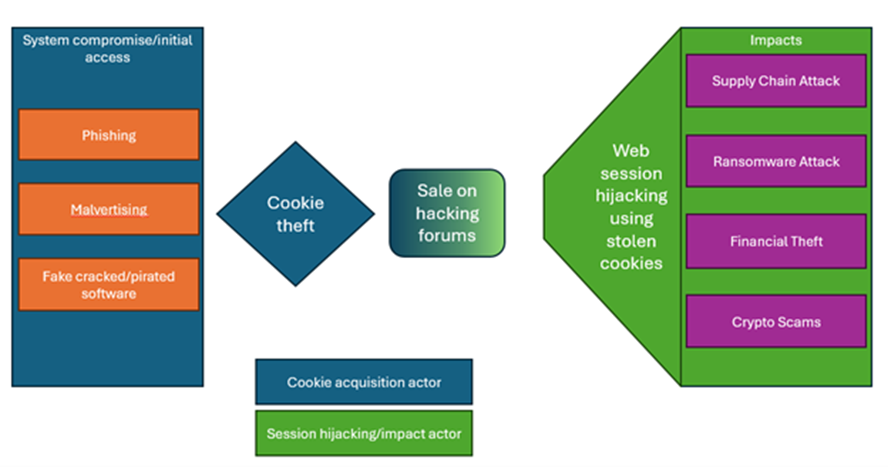

Основными методами заражения являются фишинг, вредоносная реклама на Google и в соцсетях, и имитация пиратского ПО, включая программы и читы для игр. Как только пользователь открывает вредоносное приложение, начинает действовать вредоносное ПО, целящееся на данные для входа в систему и сессии различных приложений. Украденные данные отправляются на сервер злоумышленника для дальнейшего использования или продажи на различных форумах в даркнете или общедоступном интернете.

Цепочка заражения инфостилера

Последствия кражи данных могут быть разнообразными: от создания целенаправленных атак до доступа к кодовой базе компании или организации атак на цепочку поставок. Кроме того, украденные куки могут служить точками входа для операторов программ-вымогателей, что влечёт за собой утечку данных и остановку операций.

По данным VirusTotal, Any.Run и Malware Bazaar за февраль 2024 года, наиболее успешными стилерами являются RisePro, RedLine , StealC, LummaC и Vidar. Вредоносное ПО, помимо куки, часто крадет и другие важные файлы браузера, а также данные из приложений Telegram, Discord и Steam.

Топ 5 инфостилеров по распространенности (согласно рейтингам VirusTotal, Any.Run и MalwareBazaar)

RisePro выделяется среди других за свою распространённость и оставляет после себя файлы, такие как «passwords.txt», что упрощает задачу исследователям и специалистам по реагированию на инциденты при определении типа вредоносного ПО.

StealC интересен тем, что часть его конфигурации хранится на серверной стороне, что уникально среди подобного рода вредоносного ПО.

LummaC2, хотя и входит только в один рейтинг по распространенности, заслуживает внимания из-за инновационного подхода в распространении и защите от анализа.

Для минимизации рисков важно повышать осведомлённость пользователей о рисках загрузки ПО из ненадёжных источников, а также использовать решения для предотвращения запуска вредоносного ПО. В эпоху цифровизации важно не только внедрять новейшие технологии защиты, но и поддерживать высокий уровень бдительности для защиты от кражи учётных данных и сессий.

Специалисты CyberArc Для просмотра ссылки Войди

Основными методами заражения являются фишинг, вредоносная реклама на Google и в соцсетях, и имитация пиратского ПО, включая программы и читы для игр. Как только пользователь открывает вредоносное приложение, начинает действовать вредоносное ПО, целящееся на данные для входа в систему и сессии различных приложений. Украденные данные отправляются на сервер злоумышленника для дальнейшего использования или продажи на различных форумах в даркнете или общедоступном интернете.

Цепочка заражения инфостилера

Последствия кражи данных могут быть разнообразными: от создания целенаправленных атак до доступа к кодовой базе компании или организации атак на цепочку поставок. Кроме того, украденные куки могут служить точками входа для операторов программ-вымогателей, что влечёт за собой утечку данных и остановку операций.

По данным VirusTotal, Any.Run и Malware Bazaar за февраль 2024 года, наиболее успешными стилерами являются RisePro, RedLine , StealC, LummaC и Vidar. Вредоносное ПО, помимо куки, часто крадет и другие важные файлы браузера, а также данные из приложений Telegram, Discord и Steam.

Топ 5 инфостилеров по распространенности (согласно рейтингам VirusTotal, Any.Run и MalwareBazaar)

RisePro выделяется среди других за свою распространённость и оставляет после себя файлы, такие как «passwords.txt», что упрощает задачу исследователям и специалистам по реагированию на инциденты при определении типа вредоносного ПО.

StealC интересен тем, что часть его конфигурации хранится на серверной стороне, что уникально среди подобного рода вредоносного ПО.

LummaC2, хотя и входит только в один рейтинг по распространенности, заслуживает внимания из-за инновационного подхода в распространении и защите от анализа.

Для минимизации рисков важно повышать осведомлённость пользователей о рисках загрузки ПО из ненадёжных источников, а также использовать решения для предотвращения запуска вредоносного ПО. В эпоху цифровизации важно не только внедрять новейшие технологии защиты, но и поддерживать высокий уровень бдительности для защиты от кражи учётных данных и сессий.

- Источник новости

- www.securitylab.ru