Как хакеры незаметно сидят в системах жертв, и где все средства защиты?

Группировка UNC4210 осуществила атаку на системы европейской неправительственной организации с помощью вредоносного ПО TinyTurla-NG для установки бэкдора. Для просмотра ссылки Войдиили Зарегистрируйся был опубликован компанией Cisco Talos .

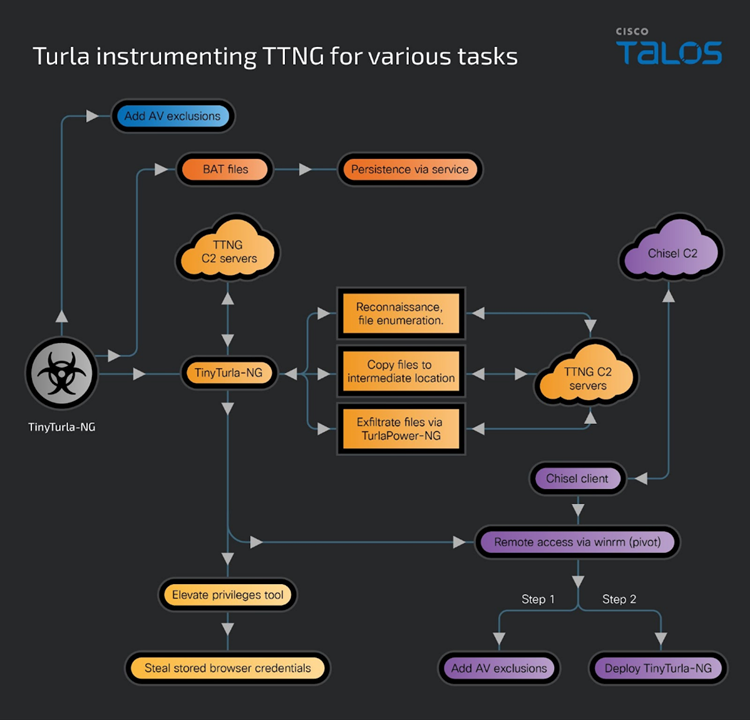

В ходе атаки хакеры скомпрометировали одну из систем неназванной НПО, обеспечили себе постоянный доступ и добавили исключения для антивирусных программ, чтобы избежать обнаружения. Затем UNC4210 использовала дополнительные каналы связи через программу Chisel для кражи данных и перехода к другим доступным системам в сети.

Выяснилось, что первое проникновение в системы произошло ещё в октябре 2023 года, при этом Chisel был развернут в декабре 2023 года, а эксфильтрация данных произошла в январе.

Цепочка заражения Turla

В процессе атаки UNC4210 использовала свой первоначальный доступ для настройки исключений антивируса Microsoft Defender, чтобы уклониться от обнаружения, и установила TinyTurla-NG, который затем сохраняется путем создания вредоносной службы «sdm», маскирующуюся под «Диспетчер устройств».

Вредоносное ПО в данном случае действовало как бэкдор, позволяя киберпреступникам проводить разведку, эксфильтровать файлы на C2-сервер и разворачивать модифицированную версию программы для туннелирования Chisel. Путь проникновения до сих пор изучается.

Как только атакующие получают доступ к новой системе, они повторяют свои действия, создавая исключения для Microsoft Defender, устанавливая вредоносное ПО и обеспечивая его постоянную активность в системе.

В конце 2023 года TinyTurla-NG Для просмотра ссылки Войдиили Зарегистрируйся в сетях польских НПО. Тогда специалисты Cisco Talos заявляли, что распространение вируса происходит через скомпрометированные сайты на WordPress, которые используются в качестве сервера управления и контроля (Command and Control, C2). TinyTurla-NG может выполнять команды с C2-сервера, загружать и выгружать файлы, а также доставлять скрипты для кражи паролей из баз данных управления паролями.

Группировка UNC4210 осуществила атаку на системы европейской неправительственной организации с помощью вредоносного ПО TinyTurla-NG для установки бэкдора. Для просмотра ссылки Войди

В ходе атаки хакеры скомпрометировали одну из систем неназванной НПО, обеспечили себе постоянный доступ и добавили исключения для антивирусных программ, чтобы избежать обнаружения. Затем UNC4210 использовала дополнительные каналы связи через программу Chisel для кражи данных и перехода к другим доступным системам в сети.

Выяснилось, что первое проникновение в системы произошло ещё в октябре 2023 года, при этом Chisel был развернут в декабре 2023 года, а эксфильтрация данных произошла в январе.

Цепочка заражения Turla

В процессе атаки UNC4210 использовала свой первоначальный доступ для настройки исключений антивируса Microsoft Defender, чтобы уклониться от обнаружения, и установила TinyTurla-NG, который затем сохраняется путем создания вредоносной службы «sdm», маскирующуюся под «Диспетчер устройств».

Вредоносное ПО в данном случае действовало как бэкдор, позволяя киберпреступникам проводить разведку, эксфильтровать файлы на C2-сервер и разворачивать модифицированную версию программы для туннелирования Chisel. Путь проникновения до сих пор изучается.

Как только атакующие получают доступ к новой системе, они повторяют свои действия, создавая исключения для Microsoft Defender, устанавливая вредоносное ПО и обеспечивая его постоянную активность в системе.

В конце 2023 года TinyTurla-NG Для просмотра ссылки Войди

- Источник новости

- www.securitylab.ru