География атак шифровальщика расширилась для подготовки к более изощренным атакам.

Специалисты ESET Для просмотра ссылки Войдиили Зарегистрируйся с использованием шифровальщика Для просмотра ссылки Войди или Зарегистрируйся во втором полугодии 2023 года. Инструмент позволяет хакерам незаметно внедрять вредоносное ПО в обход антивирусов.

Исследователи на протяжении нескольких лет отслеживали деятельность AceCryptor и отметили, что последняя кампания отличается от предыдущих тем, что атакующие расширили ассортимент встроенного вредоносного кода.

За первые 6 месяцев 2023 года было атаковано около 13 000 жертв с помощью AceCryptor. Однако к концу года количество обнаруженных угроз выросло более чем в 3 раза, охватив свыше 42 000 пользователей.

В первой половине 2023 года наибольшее количество атак с использованием AceCryptor пришлось на Перу, Мексику, Египет и Турцию, причем в Перу было зафиксировано наибольшее количество атак — 4 700. Во второй половине года основной удар пришёлся на Европу, особенно пострадала Польша, где было предотвращено более 26 000 атак.

AceCryptor традиционно использовался в сочетании с инструментом удаленного наблюдения Remcos (Rescoms) и загрузчиков SmokeLoader, а также предназначен для распространения вымогательского ПО STOP и инфостилера Vidar .

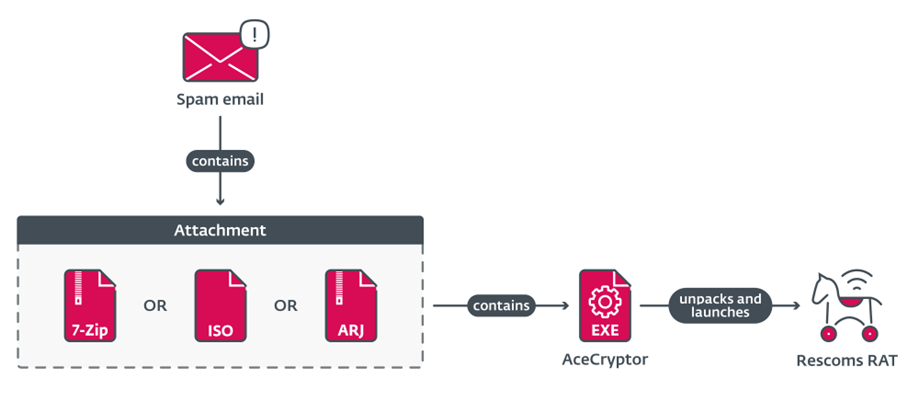

Цепочка заражения Remcos

Исследователи обнаружили, что атаки в разных странах имеют свои особенности. Так, в Украине использовался SmokeLoader, а в Польше, Словакии, Болгарии и Сербии — Remcos. Целью кампании является сбор учетных данных аккаунтов электронной почты и браузера для дальнейших атак против целевых компаний.

Особое внимание в отчёте уделяется кампаниям, использующим Remcos. Во второй половине года количество атак с использованием Remcos превысило 32 000, при этом более половины из них были зафиксированы в Польше. Атаки были нацелены на бизнес и использовали различные техники обмана, включая подделку электронных адресов и использование реальных названий компаний и имен сотрудников для придания правдоподобности фишинговым письмам. Вложения в письмах содержали исполняемые файлы AceCryptor, которые при запуске активировали вредоносное ПО Remcos.

Исследователи из ESET пока не могут утверждать, планируют ли злоумышленники использовать украденные учетные данные сами или продать их другим киберпреступникам.

Специалисты ESET Для просмотра ссылки Войди

Исследователи на протяжении нескольких лет отслеживали деятельность AceCryptor и отметили, что последняя кампания отличается от предыдущих тем, что атакующие расширили ассортимент встроенного вредоносного кода.

За первые 6 месяцев 2023 года было атаковано около 13 000 жертв с помощью AceCryptor. Однако к концу года количество обнаруженных угроз выросло более чем в 3 раза, охватив свыше 42 000 пользователей.

В первой половине 2023 года наибольшее количество атак с использованием AceCryptor пришлось на Перу, Мексику, Египет и Турцию, причем в Перу было зафиксировано наибольшее количество атак — 4 700. Во второй половине года основной удар пришёлся на Европу, особенно пострадала Польша, где было предотвращено более 26 000 атак.

AceCryptor традиционно использовался в сочетании с инструментом удаленного наблюдения Remcos (Rescoms) и загрузчиков SmokeLoader, а также предназначен для распространения вымогательского ПО STOP и инфостилера Vidar .

Цепочка заражения Remcos

Исследователи обнаружили, что атаки в разных странах имеют свои особенности. Так, в Украине использовался SmokeLoader, а в Польше, Словакии, Болгарии и Сербии — Remcos. Целью кампании является сбор учетных данных аккаунтов электронной почты и браузера для дальнейших атак против целевых компаний.

Особое внимание в отчёте уделяется кампаниям, использующим Remcos. Во второй половине года количество атак с использованием Remcos превысило 32 000, при этом более половины из них были зафиксированы в Польше. Атаки были нацелены на бизнес и использовали различные техники обмана, включая подделку электронных адресов и использование реальных названий компаний и имен сотрудников для придания правдоподобности фишинговым письмам. Вложения в письмах содержали исполняемые файлы AceCryptor, которые при запуске активировали вредоносное ПО Remcos.

Исследователи из ESET пока не могут утверждать, планируют ли злоумышленники использовать украденные учетные данные сами или продать их другим киберпреступникам.

- Источник новости

- www.securitylab.ru