Преимущества формата ZPAQ позволили обойти средства защиты и собрать данные.

Компания G Data Для просмотра ссылки Войдиили Зарегистрируйся новый вариант вредоносного ПО Agent Tesla , доставляемый через файл-приманку в формате сжатия ZPAQ для сбора данных из нескольких почтовых клиентов и почти 40 веб-браузеров.

В G Data отметили, что ZPAQ предлагает лучшие показатели сжатия и функцию журналирования по сравнению с обычными форматами (ZIP и RAR), но его недостатком является ограниченная поддержка со стороны программного обеспечения.

Agent Tesla, впервые появившийся в 2014 году, является кейлоггером и трояном удаленного доступа (Remote Access Trojan, RAT ), написанным на .NET . Agent Tesla реализуется в рамках модели «вредоносное ПО как услуга» (Malware-as-a-Service, MaaS ) и обычно используется для обеспечения удаленного доступа к скомпрометированным системам, а также для дальнейшей загрузки вымогательского ПО.

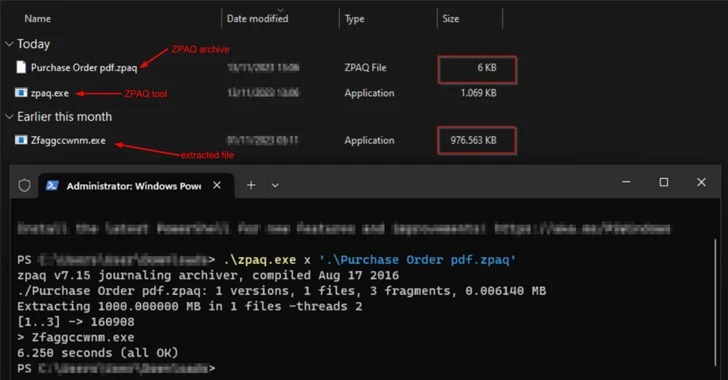

В обнаруженных кампаниях Agent Tesla распространяется через фишинговые письма, причём в некоторых случаях эксплуатировалась уязвимость Для просмотра ссылки Войдиили Зарегистрируйся (CVSS: 7.8) в Для просмотра ссылки Войди или Зарегистрируйся Microsoft Office Equation Editor. Сама атака начинается с электронного письма, содержащего вложение в виде файла ZPAQ, который выглядит как PDF-документ. Открытие файла приводит к распаковке переполненного исполняемого файла .NET, размер которого искусственно увеличен до 1 ГБ для обхода стандартных мер безопасности.

Файлы, доставляемые во время атаки

G Data объясняет, что основная функция исполняемого файла заключается в загрузке и расшифровке файла с расширением .wav с целью маскировки вредоносной активности под обычный трафик и затруднения его обнаружения решениями сетевой безопасности. Конечная цель атаки — заразить устройство Agent Tesla, который скрыт за .NET Reactor, легитимным программным обеспечением для защиты кода. Управление происходит через Telegram .

Новое развитие атак указывает на то, что злоумышленники ищут новые способы доставки вредоносного ПО, используя необычные форматы файлов. Такая тенденция требует от пользователей особой бдительности перед подозрительными электронными письмами и постоянного обновления своих систем. В G Data отметили, что использование ZPAQ в данном контексте вызывает вопросы, предполагая, что атакующие либо нацеливаются на определённую группу людей с техническими знаниями, либо тестируют новые методы распространения вредоносного ПО для обхода систем безопасности.

Компания G Data Для просмотра ссылки Войди

В G Data отметили, что ZPAQ предлагает лучшие показатели сжатия и функцию журналирования по сравнению с обычными форматами (ZIP и RAR), но его недостатком является ограниченная поддержка со стороны программного обеспечения.

Agent Tesla, впервые появившийся в 2014 году, является кейлоггером и трояном удаленного доступа (Remote Access Trojan, RAT ), написанным на .NET . Agent Tesla реализуется в рамках модели «вредоносное ПО как услуга» (Malware-as-a-Service, MaaS ) и обычно используется для обеспечения удаленного доступа к скомпрометированным системам, а также для дальнейшей загрузки вымогательского ПО.

В обнаруженных кампаниях Agent Tesla распространяется через фишинговые письма, причём в некоторых случаях эксплуатировалась уязвимость Для просмотра ссылки Войди

Файлы, доставляемые во время атаки

G Data объясняет, что основная функция исполняемого файла заключается в загрузке и расшифровке файла с расширением .wav с целью маскировки вредоносной активности под обычный трафик и затруднения его обнаружения решениями сетевой безопасности. Конечная цель атаки — заразить устройство Agent Tesla, который скрыт за .NET Reactor, легитимным программным обеспечением для защиты кода. Управление происходит через Telegram .

Новое развитие атак указывает на то, что злоумышленники ищут новые способы доставки вредоносного ПО, используя необычные форматы файлов. Такая тенденция требует от пользователей особой бдительности перед подозрительными электронными письмами и постоянного обновления своих систем. В G Data отметили, что использование ZPAQ в данном контексте вызывает вопросы, предполагая, что атакующие либо нацеливаются на определённую группу людей с техническими знаниями, либо тестируют новые методы распространения вредоносного ПО для обхода систем безопасности.

- Источник новости

- www.securitylab.ru