Кибершпионы YoroTrooper и их планы украсть данные госструктур СНГ.

Недавно на киберарене появилась новая угроза – группа YoroTrooper. По Для просмотра ссылки Войдиили Зарегистрируйся Cisco Talos, коллектив, вероятно, происходит из Казахстана. Такие выводы были сделаны на основе их знания казахского и русского языков, а также использования казахстанской валюты тенге для оплаты своей инфраструктуры.

Заслуживает особого внимания умение киберпреступников маскироваться. YoroTrooper применяет различные методы, чтобы скрыть свое происхождение, делая вид, что их активность исходит из Азербайджана, используя для этого VPN -узлы в этом регионе.

Первые упоминания о действиях группы Для просмотра ссылки Войдиили Зарегистрируйся в отчёте Cisco Talos. Однако по данным исследователей, хакеры активны, по крайней мере, с июня 2022 года, нацеливаясь преимущественно на государственные структуры стран СНГ. Отдельно стоит отметить, что ИБ-компания ESET отслеживает действия YoroTrooper под именем SturgeonPhisher.

В последние месяцы группа активизировала свои действия в странах СНГ, используя высокоспециализированное ПО и современные сканеры уязвимостей. Среди последних целей группировки – ведомства Таджикистана, Киргизии и Узбекистана. Информация, украденная в результате успешных компрометаций, включает в себя учётные данные из нескольких приложений, историю браузера, cookie-файлы, системную информацию и снимки экрана

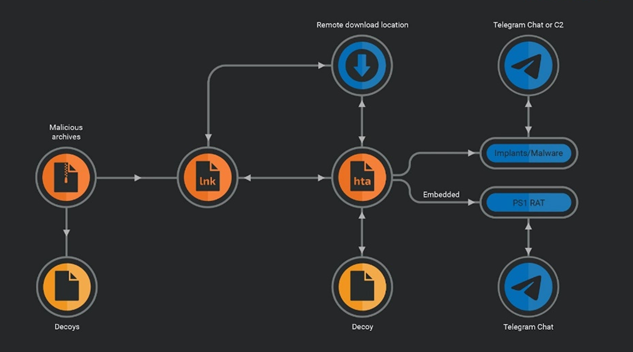

Цепочка заражения в последней атаке YoroTrooper

Главный метод атаки группы – целевой фишинг (Spear-phishing). Злоумышленники распространяют вредоносное ПО, а также перенаправляют жертв на свои сайты для сбора учетных данных. По данным аналитиков, главная цель группы – кража данных.

После того, как информация о деятельности YoroTrooper стала общедоступной, группа начала активно модернизировать свои методы атаки. От привычных вредоносных программ хакеры перешли к индивидуальным инструментам на Python , PowerShell , Golang и Rust . Прямые связи YoroTrooper с Казахстаном подтверждаются их регулярными проверками безопасности государственного почтового сервиса mail[.]kz и постоянными запросами о курсе тенге к биткоину.

Недавно на киберарене появилась новая угроза – группа YoroTrooper. По Для просмотра ссылки Войди

Заслуживает особого внимания умение киберпреступников маскироваться. YoroTrooper применяет различные методы, чтобы скрыть свое происхождение, делая вид, что их активность исходит из Азербайджана, используя для этого VPN -узлы в этом регионе.

Первые упоминания о действиях группы Для просмотра ссылки Войди

В последние месяцы группа активизировала свои действия в странах СНГ, используя высокоспециализированное ПО и современные сканеры уязвимостей. Среди последних целей группировки – ведомства Таджикистана, Киргизии и Узбекистана. Информация, украденная в результате успешных компрометаций, включает в себя учётные данные из нескольких приложений, историю браузера, cookie-файлы, системную информацию и снимки экрана

Цепочка заражения в последней атаке YoroTrooper

Главный метод атаки группы – целевой фишинг (Spear-phishing). Злоумышленники распространяют вредоносное ПО, а также перенаправляют жертв на свои сайты для сбора учетных данных. По данным аналитиков, главная цель группы – кража данных.

После того, как информация о деятельности YoroTrooper стала общедоступной, группа начала активно модернизировать свои методы атаки. От привычных вредоносных программ хакеры перешли к индивидуальным инструментам на Python , PowerShell , Golang и Rust . Прямые связи YoroTrooper с Казахстаном подтверждаются их регулярными проверками безопасности государственного почтового сервиса mail[.]kz и постоянными запросами о курсе тенге к биткоину.

- Источник новости

- www.securitylab.ru