Хакеры развернули сразу несколько масштабных вредоносных кампаний с изощрёнными методами социальной инженерии.

Исследователи кибербезопасности обнаружили новую версию вредоносной программы под названием Rilide, предназначенную для веб-браузеров на базе Chromium с целью кражи конфиденциальных данных и криптовалюты.

Стилер Rilide Для просмотра ссылки Войдиили Зарегистрируйся компанией Trustwave в апреле этого года. При первом обнаружении Rilide выдавал себя за законные расширения Google Drive, однако был способен похищать целый спектр конфиденциальной информации пользователя.

Вредоносная программа продаётся на теневых форумах хакером по имени «friezer» за 5 000 долларов. По словам исследователей, Rilide демонстрирует высокий уровень изощрённости благодаря модульной архитектуре, обфускации кода и поддержке Для просмотра ссылки Войдиили Зарегистрируйся .

Вредонос имеет широкий набор функций, позволяющий ему отключать другие расширения браузера, собирать историю и cookie-файлы, красть учётные данные, делать скриншоты и даже внедрять вредоносные скрипты для хищения средств с различных криптобирж.

Обновлённая версия также перешла на использование Chrome Extension Manifest V3 — спорного API , введённого Google для ограничения доступа расширений. «С точки зрения безопасности, одним из ключевых новшеств является запрет на загрузку удалённого JavaScript -кода для расширений и исполнение произвольных строк», — поясняют исследователи. Однако разработчиков Rilide это не остановило, и они полностью переписали основные возможности вредоноса с использованием встроенных событий для запуска зловредного JavaScript-кода.

Одна из выявленных вредоносных кампаний была нацелена на несколько банков, поставщиков платёжных услуг, услуг электронной почты, платформ криптообмена, VPN и поставщиков облачных услуг, используя сценарии внедрения, в основном ориентируясь на пользователей в Австралии и Соединенном Королевстве.

Аналитики обнаружили более 1500 фишинговых страниц, использующих домены-опечатки, продвигаемых с помощью SEO-отравления в надёжных поисковых системах и выдающих себя за банки и поставщиков услуг, чтобы обманом заставить жертв вводить свои учётные данные в фишинговых формах.

В другом случае пользователи заражаются через фишинговые электронные письма, предположительно рекламирующие приложения VPN или брандмауэра, такие как приложение GlobalProtect от Palo Alto Networks .

В ходе этой кампании Trustwave обнаружила презентацию PowerPoint, предназначенную для сотрудников ZenDesk , которая умело выдаёт себя за официальную рекомендацию по безопасности, побуждая пользователей устанавливать расширение.

Эта презентация включает слайды, предупреждающие о том, что злоумышленники выдают себя за GlobalProtect для распространения вредоносного ПО, и содержит инструкции, которые сотрудники должны выполнить для установки правильного программного обеспечения.

Однако на самом деле это уловка социальной инженерии, направленная на то, чтобы заставить целевого пользователя установить вредоносное расширение Rilide вместо него.

Наконец, Trustwave обнаружила кампанию, запущенную в Twitter, которая ведет жертв на фишинговые сайты для поддельных игр на блокчейне P2E (играй, чтобы заработать). Однако установщики на этих сайтах вместо этого устанавливают расширение Rilide, что позволяет злоумышленникам красть криптовалютные кошельки жертв.

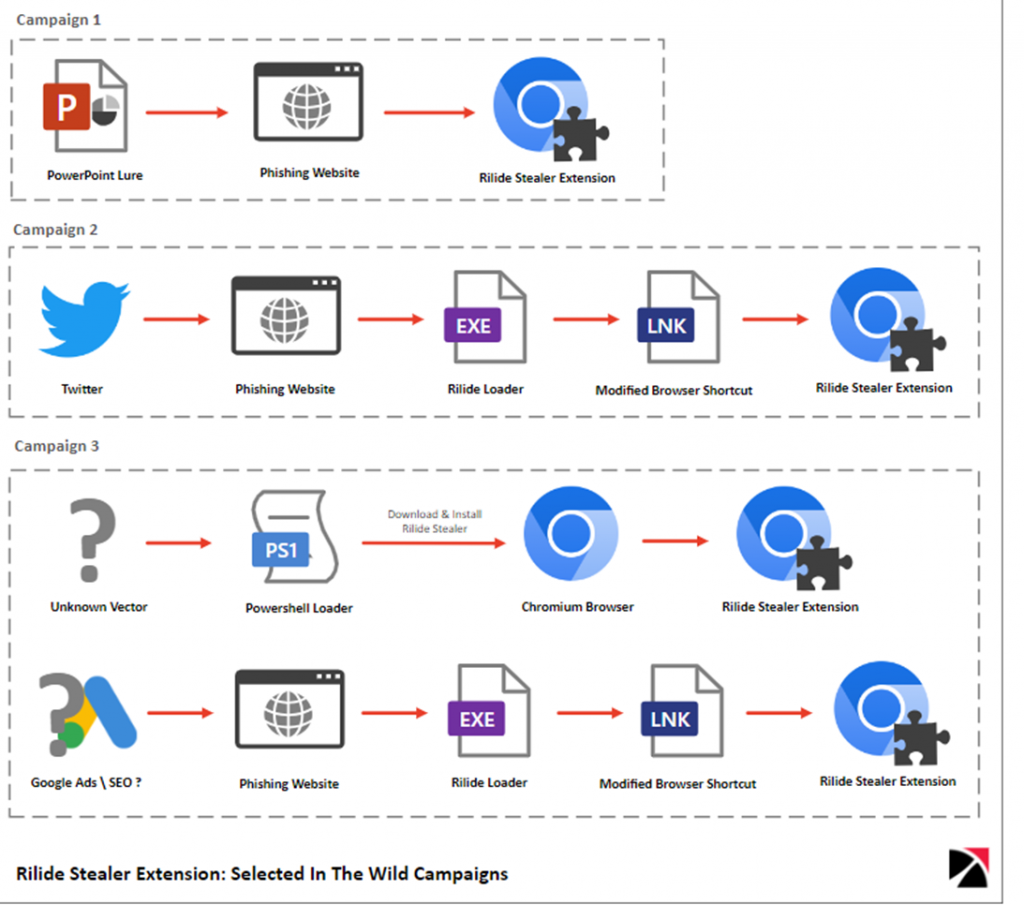

Цепочки заражения для трёх вредоносных кампаний Rilide

Компания Trustwave обещает продолжать мониторинг ситуации и своевременно информировать общественность о новых находках. Эксперты рекомендуют пользователям проявлять осторожность при установке непроверенных расширений браузера, использовать надёжные пароли и двухфакторную аутентификацию, а также устанавливать антивирус для защиты от подобных угроз.

Исследователи кибербезопасности обнаружили новую версию вредоносной программы под названием Rilide, предназначенную для веб-браузеров на базе Chromium с целью кражи конфиденциальных данных и криптовалюты.

Стилер Rilide Для просмотра ссылки Войди

Вредоносная программа продаётся на теневых форумах хакером по имени «friezer» за 5 000 долларов. По словам исследователей, Rilide демонстрирует высокий уровень изощрённости благодаря модульной архитектуре, обфускации кода и поддержке Для просмотра ссылки Войди

Вредонос имеет широкий набор функций, позволяющий ему отключать другие расширения браузера, собирать историю и cookie-файлы, красть учётные данные, делать скриншоты и даже внедрять вредоносные скрипты для хищения средств с различных криптобирж.

Обновлённая версия также перешла на использование Chrome Extension Manifest V3 — спорного API , введённого Google для ограничения доступа расширений. «С точки зрения безопасности, одним из ключевых новшеств является запрет на загрузку удалённого JavaScript -кода для расширений и исполнение произвольных строк», — поясняют исследователи. Однако разработчиков Rilide это не остановило, и они полностью переписали основные возможности вредоноса с использованием встроенных событий для запуска зловредного JavaScript-кода.

Одна из выявленных вредоносных кампаний была нацелена на несколько банков, поставщиков платёжных услуг, услуг электронной почты, платформ криптообмена, VPN и поставщиков облачных услуг, используя сценарии внедрения, в основном ориентируясь на пользователей в Австралии и Соединенном Королевстве.

Аналитики обнаружили более 1500 фишинговых страниц, использующих домены-опечатки, продвигаемых с помощью SEO-отравления в надёжных поисковых системах и выдающих себя за банки и поставщиков услуг, чтобы обманом заставить жертв вводить свои учётные данные в фишинговых формах.

В другом случае пользователи заражаются через фишинговые электронные письма, предположительно рекламирующие приложения VPN или брандмауэра, такие как приложение GlobalProtect от Palo Alto Networks .

В ходе этой кампании Trustwave обнаружила презентацию PowerPoint, предназначенную для сотрудников ZenDesk , которая умело выдаёт себя за официальную рекомендацию по безопасности, побуждая пользователей устанавливать расширение.

Эта презентация включает слайды, предупреждающие о том, что злоумышленники выдают себя за GlobalProtect для распространения вредоносного ПО, и содержит инструкции, которые сотрудники должны выполнить для установки правильного программного обеспечения.

Однако на самом деле это уловка социальной инженерии, направленная на то, чтобы заставить целевого пользователя установить вредоносное расширение Rilide вместо него.

Наконец, Trustwave обнаружила кампанию, запущенную в Twitter, которая ведет жертв на фишинговые сайты для поддельных игр на блокчейне P2E (играй, чтобы заработать). Однако установщики на этих сайтах вместо этого устанавливают расширение Rilide, что позволяет злоумышленникам красть криптовалютные кошельки жертв.

Цепочки заражения для трёх вредоносных кампаний Rilide

Компания Trustwave обещает продолжать мониторинг ситуации и своевременно информировать общественность о новых находках. Эксперты рекомендуют пользователям проявлять осторожность при установке непроверенных расширений браузера, использовать надёжные пароли и двухфакторную аутентификацию, а также устанавливать антивирус для защиты от подобных угроз.

- Источник новости

- www.securitylab.ru