Хакеры используют MP3-файлы для скрытной доставки полезной нагрузки на целевые компьютеры.

С мая 2023 года в Латинской Америке распространяется новая троянская программа для Windows под названием «TOITOIN», нацеленная на кражу банковских данных. Об этом сообщили исследователи компании Zscaler в своем Для просмотра ссылки Войдиили Зарегистрируйся , опубликованном на прошлой неделе.

«Эта сложная кампания использует троян, который следует многоступенчатой цепочке заражения, применяя специально разработанные модули на каждом этапе», — заявили исследователи Zscaler.

«Эти модули предназначены для выполнения вредоносных действий, таких как внедрение зловредного кода в удалённые процессы, обход контроля учётных записей пользователей и уклонение от обнаружения песочницами с помощью хитрых техник, таких как перезагрузка системы и проверка родительского процесса», — добавили специалисты.

Шестиступенчатый процесс заражения имеет все признаки хорошо продуманной кампании, которая начинается с фишингового письма, содержащего ссылку, которая ведёт на ZIP-архив, размещённый на экземпляре злоумышленников Amazon EC2 . Эта техника используется для уклонения от обнаружения по домену.

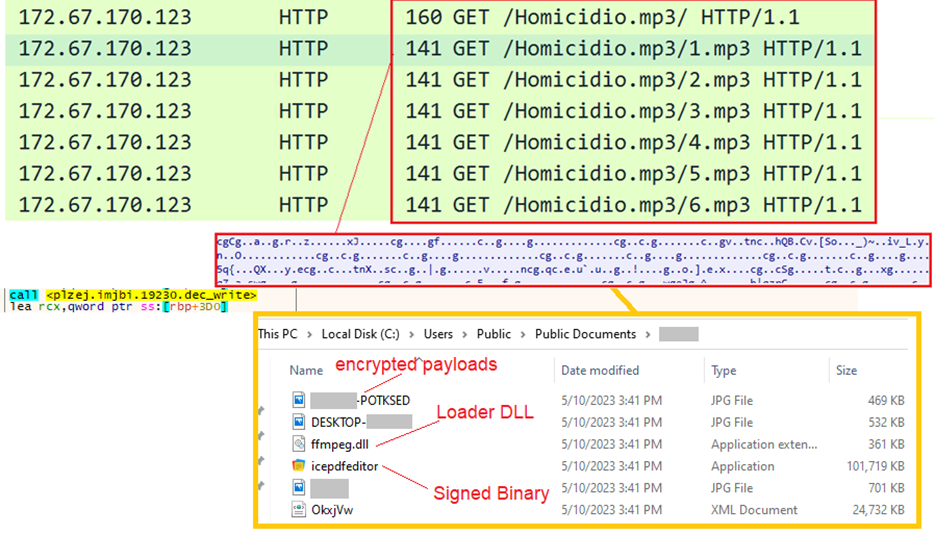

В качестве приманки мошенники используют финансовые темы, такие как счета-фактуры и т.п., чтобы обмануть ничего не подозревающих получателей. Внутри вышеупомянутого ZIP-архива находится исполняемый файл загрузчика, который создает постоянство в системе с помощью простого ярлыка в папке автозагрузки Windows, а затем связывается с удалённым сервером для получения шести следующих полезных нагрузок, замаскированных под MP3-файлы для избежания обнаружения.

Дешифровка MP3 в исполняемые файлы и библиотеки

Загрузчик также генерирует скрипт Batch, который перезапускает систему после 10-секундной задержки. Это делается для того, чтобы «уклониться от обнаружения песочницей, поскольку все вредоносные действия происходят только после перезагрузки», — объяснили исследователи.

Среди полученных полезных нагрузок есть «icepdfeditor.exe», подписанный действительным бинарным файлом ZOHO Corporation Private Limited, который при выполнении загружает поддельную DLL («ffmpeg.dll»), получившую кодовое имя Krita Loader.

Krita Loader, в свою очередь, предназначен для декодирования JPG-файла, загруженного вместе с другими полезными нагрузками, и запуска ещё одного исполняемого файла, известного как модуль InjectorDLL. Он конвертирует второй загруженный JPG-файл для формирования так называемого модуля ElevateInjectorDLL.

Компонент InjectorDLL затем переходит к внедрению ElevateInjectorDLL в системный процесс «explorer.exe», после чего выполняется обход контроля учётных записей пользователей ( UAC ), если это необходимо, для повышения привилегий процесса и расшифровки и внедрения трояна TOITOIN в процесс «svchost.exe».

«Эта техника позволяет вредоносной программе манипулировать системными файлами и процессами, выполняя команды с повышенными привилегиями и облегчая дальнейшие вредоносные действия», — объяснили исследователи.

TOITOIN обладает возможностями сбора системной информации, а также извлечения данных из установленных веб-браузеров, таких как Google Chrome, Microsoft Edge, Internet Explorer, Mozilla Firefox и Opera. Кроме того, он проверяет наличие «Topaz Online Fraud Detection», антифродового модуля, интегрированного в банковские платформы в регионе Латинской Америки.

«С помощью обманных фишинговых писем, сложных механизмов перенаправления и диверсификации доменов злоумышленники успешно доставляют свою вредоносную полезную нагрузку», — сказали исследователи.

«Многоступенчатая цепочка заражения, наблюдаемая в этой кампании, включает использование специально разработанных модулей, которые применяют различные техники уклонения и методы шифрования», — заключили специалисты.

С мая 2023 года в Латинской Америке распространяется новая троянская программа для Windows под названием «TOITOIN», нацеленная на кражу банковских данных. Об этом сообщили исследователи компании Zscaler в своем Для просмотра ссылки Войди

«Эта сложная кампания использует троян, который следует многоступенчатой цепочке заражения, применяя специально разработанные модули на каждом этапе», — заявили исследователи Zscaler.

«Эти модули предназначены для выполнения вредоносных действий, таких как внедрение зловредного кода в удалённые процессы, обход контроля учётных записей пользователей и уклонение от обнаружения песочницами с помощью хитрых техник, таких как перезагрузка системы и проверка родительского процесса», — добавили специалисты.

Шестиступенчатый процесс заражения имеет все признаки хорошо продуманной кампании, которая начинается с фишингового письма, содержащего ссылку, которая ведёт на ZIP-архив, размещённый на экземпляре злоумышленников Amazon EC2 . Эта техника используется для уклонения от обнаружения по домену.

В качестве приманки мошенники используют финансовые темы, такие как счета-фактуры и т.п., чтобы обмануть ничего не подозревающих получателей. Внутри вышеупомянутого ZIP-архива находится исполняемый файл загрузчика, который создает постоянство в системе с помощью простого ярлыка в папке автозагрузки Windows, а затем связывается с удалённым сервером для получения шести следующих полезных нагрузок, замаскированных под MP3-файлы для избежания обнаружения.

Дешифровка MP3 в исполняемые файлы и библиотеки

Загрузчик также генерирует скрипт Batch, который перезапускает систему после 10-секундной задержки. Это делается для того, чтобы «уклониться от обнаружения песочницей, поскольку все вредоносные действия происходят только после перезагрузки», — объяснили исследователи.

Среди полученных полезных нагрузок есть «icepdfeditor.exe», подписанный действительным бинарным файлом ZOHO Corporation Private Limited, который при выполнении загружает поддельную DLL («ffmpeg.dll»), получившую кодовое имя Krita Loader.

Krita Loader, в свою очередь, предназначен для декодирования JPG-файла, загруженного вместе с другими полезными нагрузками, и запуска ещё одного исполняемого файла, известного как модуль InjectorDLL. Он конвертирует второй загруженный JPG-файл для формирования так называемого модуля ElevateInjectorDLL.

Компонент InjectorDLL затем переходит к внедрению ElevateInjectorDLL в системный процесс «explorer.exe», после чего выполняется обход контроля учётных записей пользователей ( UAC ), если это необходимо, для повышения привилегий процесса и расшифровки и внедрения трояна TOITOIN в процесс «svchost.exe».

«Эта техника позволяет вредоносной программе манипулировать системными файлами и процессами, выполняя команды с повышенными привилегиями и облегчая дальнейшие вредоносные действия», — объяснили исследователи.

TOITOIN обладает возможностями сбора системной информации, а также извлечения данных из установленных веб-браузеров, таких как Google Chrome, Microsoft Edge, Internet Explorer, Mozilla Firefox и Opera. Кроме того, он проверяет наличие «Topaz Online Fraud Detection», антифродового модуля, интегрированного в банковские платформы в регионе Латинской Америки.

«С помощью обманных фишинговых писем, сложных механизмов перенаправления и диверсификации доменов злоумышленники успешно доставляют свою вредоносную полезную нагрузку», — сказали исследователи.

«Многоступенчатая цепочка заражения, наблюдаемая в этой кампании, включает использование специально разработанных модулей, которые применяют различные техники уклонения и методы шифрования», — заключили специалисты.

- Источник новости

- www.securitylab.ru