Инструмент для красной команды обходит защиту Microsoft и собирает данные пользователей сервиса.

Член красной команды ( Red Team ) ВМС США опубликовал инструмент под названием Для просмотра ссылки Войдиили Зарегистрируйся , который позволяет провести фишинговую атаку на пользователей Microsoft Teams. Инструмент использует нерешённую проблему безопасности сервиса для обхода запрета на связь с внешними пользователями за пределами целевой организации.

Ошибка позволяет злоумышленнику легко обойти ограничения Microsoft Teams на отправку файлов для доставки вредоносного ПО из внешней учетной записи. Такая возможность была обнаружена командой Jumpsec Labs и описана Для просмотра ссылки Войдиили Зарегистрируйся фирмы.

Атака возможна потому, что приложение Microsoft Teams имеет средства защиты на стороне клиента, которые можно обмануть, заставив общаться с внешним пользователем как с внутренним, просто изменив идентификатор в POST-запросе сообщения.

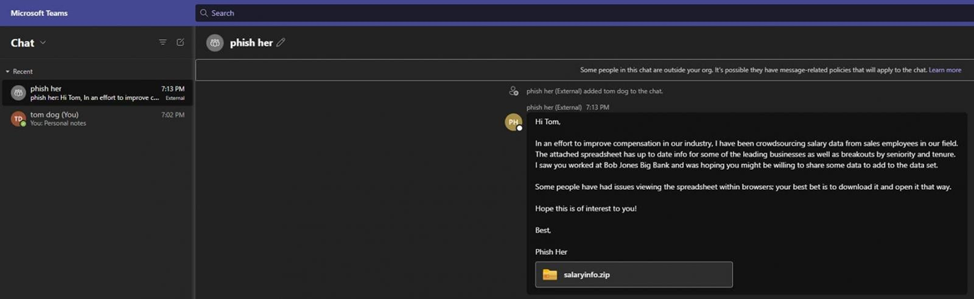

Фишинговое сообщение глазами получателя

TeamsPhisher сначала проверяет существование целевого пользователя и его способность получать внешние сообщения, что является необходимым условием для работы атаки.

Затем инструмент создает новый тред с целями, отправляет им сообщение со ссылкой на вложение SharePoint . При этом тред отображается в интерфейсе Teams отправителя для ручного взаимодействия.

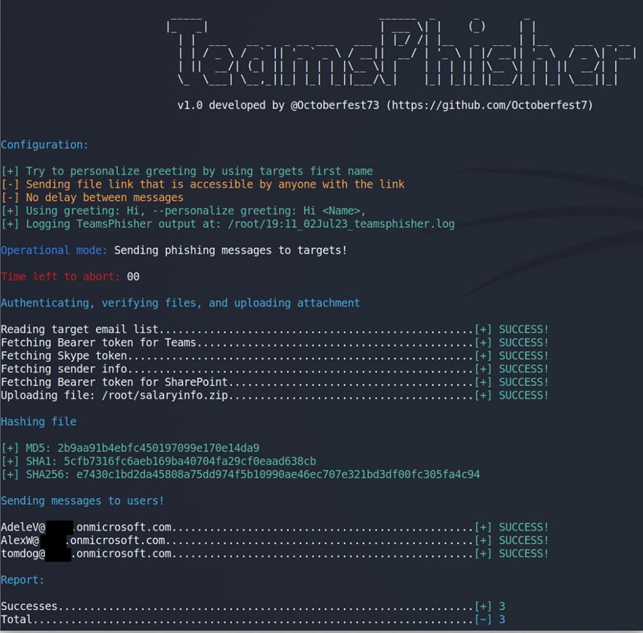

Интерфейс TeamsPhisher

TeamsPhisher требует, чтобы у пользователей была учетная запись Microsoft Business с действующей лицензией Teams и Sharepoint, что характерно для многих крупных компаний.

Инструмент также предлагает «режим предварительного просмотра», чтобы пользователь мог проверить списки целей и внешний вид сообщений для получателя. TeamsPhisher обладает и другими функциями, в их числе:

Проблема, которую использует TeamsPhisher, все еще существует, и Microsoft сообщила исследователям Jumpsec, что она не входит в приоритет для немедленного исправления.

Хотя TeamPhisher был создан для красной команды, киберпреступники также могут использовать инструмент для доставки вредоносного ПО в целевые организации, обходя средства безопасности Microsoft Teams.

Пока Microsoft не примет меры по этой проблеме, организациям настоятельно рекомендуется отключать связь с внешними пользователями, если в связи с ними нет необходимости. Компании также могут создать список доверенных доменов, что уменьшит риск эксплуатации.

Член красной команды ( Red Team ) ВМС США опубликовал инструмент под названием Для просмотра ссылки Войди

Ошибка позволяет злоумышленнику легко обойти ограничения Microsoft Teams на отправку файлов для доставки вредоносного ПО из внешней учетной записи. Такая возможность была обнаружена командой Jumpsec Labs и описана Для просмотра ссылки Войди

Атака возможна потому, что приложение Microsoft Teams имеет средства защиты на стороне клиента, которые можно обмануть, заставив общаться с внешним пользователем как с внутренним, просто изменив идентификатор в POST-запросе сообщения.

Фишинговое сообщение глазами получателя

TeamsPhisher сначала проверяет существование целевого пользователя и его способность получать внешние сообщения, что является необходимым условием для работы атаки.

Затем инструмент создает новый тред с целями, отправляет им сообщение со ссылкой на вложение SharePoint . При этом тред отображается в интерфейсе Teams отправителя для ручного взаимодействия.

Интерфейс TeamsPhisher

TeamsPhisher требует, чтобы у пользователей была учетная запись Microsoft Business с действующей лицензией Teams и Sharepoint, что характерно для многих крупных компаний.

Инструмент также предлагает «режим предварительного просмотра», чтобы пользователь мог проверить списки целей и внешний вид сообщений для получателя. TeamsPhisher обладает и другими функциями, в их числе:

- отправка безопасных ссылок на файлы, которые может просматривать только определённый получатель;

- настройка задержки между отправкой сообщений для обхода ограничения по частоте сообщений;

- запись выходных данных в файл журнала.

Проблема, которую использует TeamsPhisher, все еще существует, и Microsoft сообщила исследователям Jumpsec, что она не входит в приоритет для немедленного исправления.

Хотя TeamPhisher был создан для красной команды, киберпреступники также могут использовать инструмент для доставки вредоносного ПО в целевые организации, обходя средства безопасности Microsoft Teams.

Пока Microsoft не примет меры по этой проблеме, организациям настоятельно рекомендуется отключать связь с внешними пользователями, если в связи с ними нет необходимости. Компании также могут создать список доверенных доменов, что уменьшит риск эксплуатации.

- Источник новости

- www.securitylab.ru