Активная эксплуатация визуального бага позволила хакерам обмануть десятки разработчиков программного обеспечения.

Исследователи кибербезопасности Varonis Для просмотра ссылки Войдиили Зарегистрируйся «легко эксплуатируемую» уязвимость в установщике расширений для Microsoft Visual Studio , которая может быть использована злоумышленниками для подделки цифровой подписи издателя и распространения вредоносных расширений.

Microsoft Visual Studio — это интегрированная среда разработки для Для просмотра ссылки Войдиили Зарегистрируйся и Для просмотра ссылки Войди или Зарегистрируйся разработчиков на Windows. Она включает в себя компиляторы, инструменты автодополнения кода, графические редакторы и множество других функций для улучшения процесса разработки программного обеспечения.

«Злоумышленник может выдать себя за популярного издателя и выпустить вредоносное расширение для компрометации целевой системы. Вредоносные расширения могут использоваться для кражи конфиденциальной информации, скрытого доступа и изменения кода или полного контроля над системой», — объяснил Долев Талер, исследователь компании Varonis.

Данная уязвимость получила идентификатор Для просмотра ссылки Войдиили Зарегистрируйся (оценка CVSS: 5.5) и была устранена Microsoft в рамках ежемесячных обновлений безопасности в апреле 2023 года, однако до сих пор используется в атаках. Компания описала уязвимость как «спуфинг», без каких-либо подробностей.

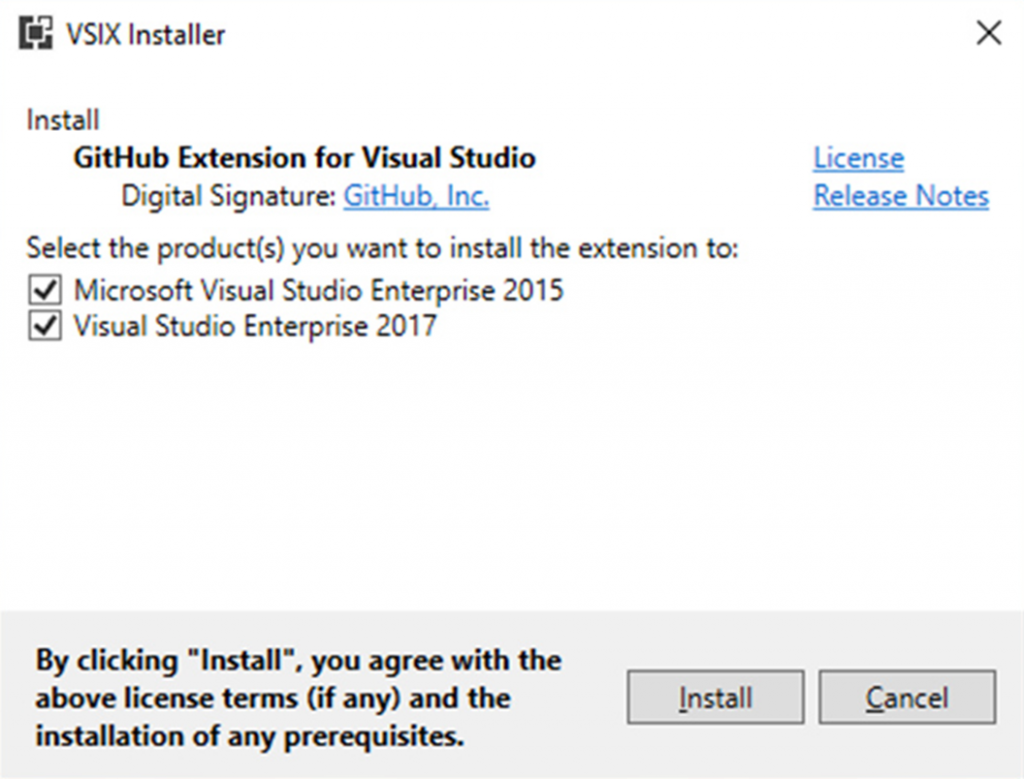

Однако исследователи Varonis выяснили, что уязвимость связана с пользовательским интерфейсом Visual Studio. Визуальный баг позволяет подделывать цифровые подписи издателей. В частности, вводить любую информацию в свойстве «Название продукта» расширения путем открытия пакета Visual Studio Extension (VSIX) в виде ZIP-файла.

Как оказалось, при добавлении достаточного количество символов переноса строки в файл «extension.vsixmanifest», а также указании поддельного текста в графе «Цифровая подпись», разработчик уже не сможет увидеть уведомление об отсутствии легитимной цифровой подписи, поэтому доверится и установит вредоносное расширение.

Установщик расширения с поддельной цифровой подписью

В гипотетическом сценарии атаки злоумышленник мог бы отправить фишинговое письмо с поддельным VSIX-расширением, маскируя его под законное обновление программного обеспечения и, после установки, получить доступ к целевому компьютеру.

Несанкционированный доступ затем мог бы быть использован как отправная точка для получения более глубокого контроля над системой и сетью жертвы для облегчения дальнейшей кражи конфиденциальной информации.

«Низкая сложность и привилегии, необходимые для эксплуатации этой уязвимости, делают её легкой для превращения в оружие против разработчиков. Злоумышленники могут использовать эту уязвимость для выпуска поддельных вредоносных расширений с целью компрометации целевых систем», — заключил специалист компании Varonis.

Активная эксплуатация данной уязвимости наглядно демонстрирует, насколько важно быть внимательным при установке расширений для Visual Studio и других сред разработки. Разработчики должны всегда проверять цифровую подпись издателя как минимум несколькими способами, особенно если расширение кажется подозрительным. Также рекомендуется своевременно обновлять своё программное обеспечение и следить за последними новостями в сфере кибербезопасности.

Исследователи кибербезопасности Varonis Для просмотра ссылки Войди

Microsoft Visual Studio — это интегрированная среда разработки для Для просмотра ссылки Войди

«Злоумышленник может выдать себя за популярного издателя и выпустить вредоносное расширение для компрометации целевой системы. Вредоносные расширения могут использоваться для кражи конфиденциальной информации, скрытого доступа и изменения кода или полного контроля над системой», — объяснил Долев Талер, исследователь компании Varonis.

Данная уязвимость получила идентификатор Для просмотра ссылки Войди

Однако исследователи Varonis выяснили, что уязвимость связана с пользовательским интерфейсом Visual Studio. Визуальный баг позволяет подделывать цифровые подписи издателей. В частности, вводить любую информацию в свойстве «Название продукта» расширения путем открытия пакета Visual Studio Extension (VSIX) в виде ZIP-файла.

Как оказалось, при добавлении достаточного количество символов переноса строки в файл «extension.vsixmanifest», а также указании поддельного текста в графе «Цифровая подпись», разработчик уже не сможет увидеть уведомление об отсутствии легитимной цифровой подписи, поэтому доверится и установит вредоносное расширение.

Установщик расширения с поддельной цифровой подписью

В гипотетическом сценарии атаки злоумышленник мог бы отправить фишинговое письмо с поддельным VSIX-расширением, маскируя его под законное обновление программного обеспечения и, после установки, получить доступ к целевому компьютеру.

Несанкционированный доступ затем мог бы быть использован как отправная точка для получения более глубокого контроля над системой и сетью жертвы для облегчения дальнейшей кражи конфиденциальной информации.

«Низкая сложность и привилегии, необходимые для эксплуатации этой уязвимости, делают её легкой для превращения в оружие против разработчиков. Злоумышленники могут использовать эту уязвимость для выпуска поддельных вредоносных расширений с целью компрометации целевых систем», — заключил специалист компании Varonis.

Активная эксплуатация данной уязвимости наглядно демонстрирует, насколько важно быть внимательным при установке расширений для Visual Studio и других сред разработки. Разработчики должны всегда проверять цифровую подпись издателя как минимум несколькими способами, особенно если расширение кажется подозрительным. Также рекомендуется своевременно обновлять своё программное обеспечение и следить за последними новостями в сфере кибербезопасности.

- Источник новости

- www.securitylab.ru