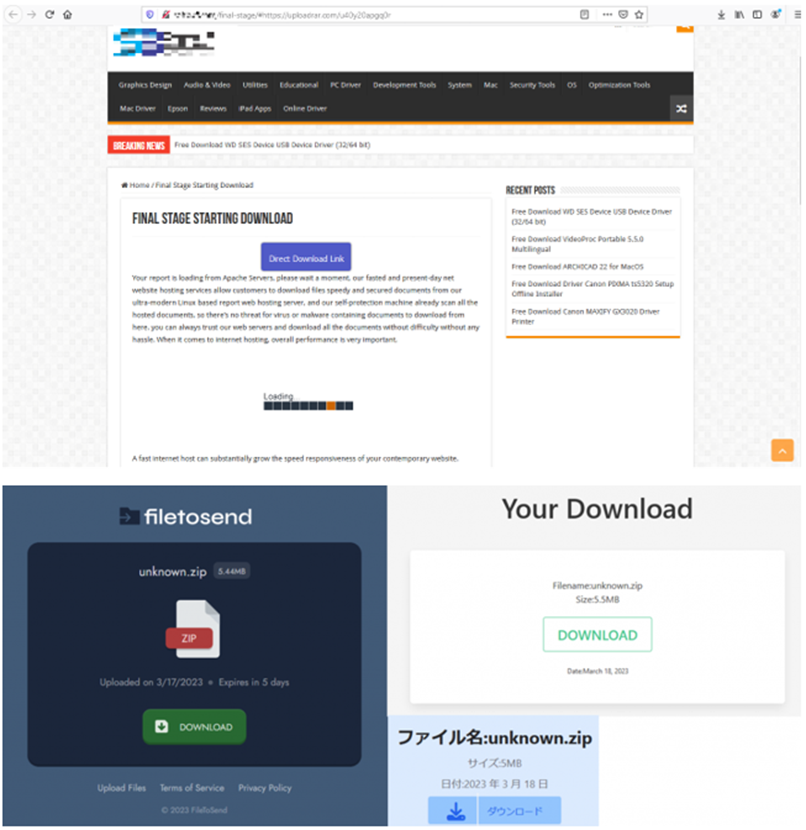

Злоумышленники умело подделывают сайты для скачивания вредоносного архива.

Специалисты Лаборатории Касперского обнаружили новую вредоносную кампанию, которая использует загрузчик Satacom ( LegionLoader ), для распространения вредоносного расширения для браузера, предназначенного для кражи криптовалюты.

Появившийся в 2019 году загрузчик Satacom известен тем, что использует запросы DNS -сервера для получения вредоносного ПО следующего этапа из другого семейства ВПО, связанного с Satacom. Satacom распространяется через сторонние веб-сайты, иногда используя легитимные рекламные плагины для внедрения вредоносной рекламы на веб-страницы.

По Для просмотра ссылки Войдиили Зарегистрируйся Лаборатории Касперского, основная цель вредоносного ПО, доставляемого загрузчиком Satacom, — кража биткоинов (BTC) со счетов жертв путём установки расширения в браузер на основе Chromium, которое взаимодействует с сервером управления и контроля (C2-сервер).

Расширение использует различные сценарии JavaScript для управления браузерами пользователей при просмотре целевых сайтов криптовалюты. ВПО также может настраивать внешний вид почтовых сервисов, таких как Gmail, Hotmail и Yahoo, чтобы скрыть свою активность.

Первоначальное заражение происходит, когда пользователь загружает ZIP-архив с поддельного сайта ПО, содержащий легитимные DLL-библиотеки и вредоносный EXE-файл «Setup.exe».

Вредоносное ПО распространяется через различные типы веб-сайтов, некоторые из которых содержат жестко запрограммированные ссылки для скачивания, а другие внедряют обманчивую кнопку «Скачать» с помощью легитимных рекламных плагинов. «Лаборатория Касперского» Для просмотра ссылки Войдиили Зарегистрируйся , что для доставки вредоносного ПО Satacom использовался рекламный плагин QUADS.

После запуска вредоносная программа использует методы внедрения процессов ( Process injection ), чтобы избежать обнаружения антивирусными программами. Эксперты по безопасности заявили, что динамичный характер вредоносной кампании затрудняет обнаружение и работу по смягчению последствий.

На основе данных телеметрии Лаборатории Касперского, кампания ориентирована на отдельных пользователей по всему миру. В течение первого квартала 2023 года Бразилия, Алжир, Турция, Вьетнам, Индонезия, Индия, Египет и Мексика были странами с самой высокой частотой заражения.

Пользователям рекомендуется проявлять осторожность при загрузке программного обеспечения из ненадежных источников и своевременно обновлять антивирусное ПО для защиты от подобных угроз.

Специалисты Лаборатории Касперского обнаружили новую вредоносную кампанию, которая использует загрузчик Satacom ( LegionLoader ), для распространения вредоносного расширения для браузера, предназначенного для кражи криптовалюты.

Появившийся в 2019 году загрузчик Satacom известен тем, что использует запросы DNS -сервера для получения вредоносного ПО следующего этапа из другого семейства ВПО, связанного с Satacom. Satacom распространяется через сторонние веб-сайты, иногда используя легитимные рекламные плагины для внедрения вредоносной рекламы на веб-страницы.

По Для просмотра ссылки Войди

Расширение использует различные сценарии JavaScript для управления браузерами пользователей при просмотре целевых сайтов криптовалюты. ВПО также может настраивать внешний вид почтовых сервисов, таких как Gmail, Hotmail и Yahoo, чтобы скрыть свою активность.

Первоначальное заражение происходит, когда пользователь загружает ZIP-архив с поддельного сайта ПО, содержащий легитимные DLL-библиотеки и вредоносный EXE-файл «Setup.exe».

Вредоносное ПО распространяется через различные типы веб-сайтов, некоторые из которых содержат жестко запрограммированные ссылки для скачивания, а другие внедряют обманчивую кнопку «Скачать» с помощью легитимных рекламных плагинов. «Лаборатория Касперского» Для просмотра ссылки Войди

После запуска вредоносная программа использует методы внедрения процессов ( Process injection ), чтобы избежать обнаружения антивирусными программами. Эксперты по безопасности заявили, что динамичный характер вредоносной кампании затрудняет обнаружение и работу по смягчению последствий.

На основе данных телеметрии Лаборатории Касперского, кампания ориентирована на отдельных пользователей по всему миру. В течение первого квартала 2023 года Бразилия, Алжир, Турция, Вьетнам, Индонезия, Индия, Египет и Мексика были странами с самой высокой частотой заражения.

Пользователям рекомендуется проявлять осторожность при загрузке программного обеспечения из ненадежных источников и своевременно обновлять антивирусное ПО для защиты от подобных угроз.

- Источник новости

- www.securitylab.ru