Свежий вредонос RustBucket ориентирован на пользователей macOS и открывает злоумышленникам любые двери для кражи конфиденциальных данных.

Исследователи из Jamf Threat Labs Для просмотра ссылки Войдиили Зарегистрируйся недавно выявленную вредоносную кампанию, ориентированную на устройства Apple macOS, хакерской группировке BlueNoroff, подгруппе известных северокорейских злоумышленников Lazarus. В атаках используется новое вредоносное программное обеспечение RustBucket, а сама схема заражения многоуровневая и довольно хитрая.

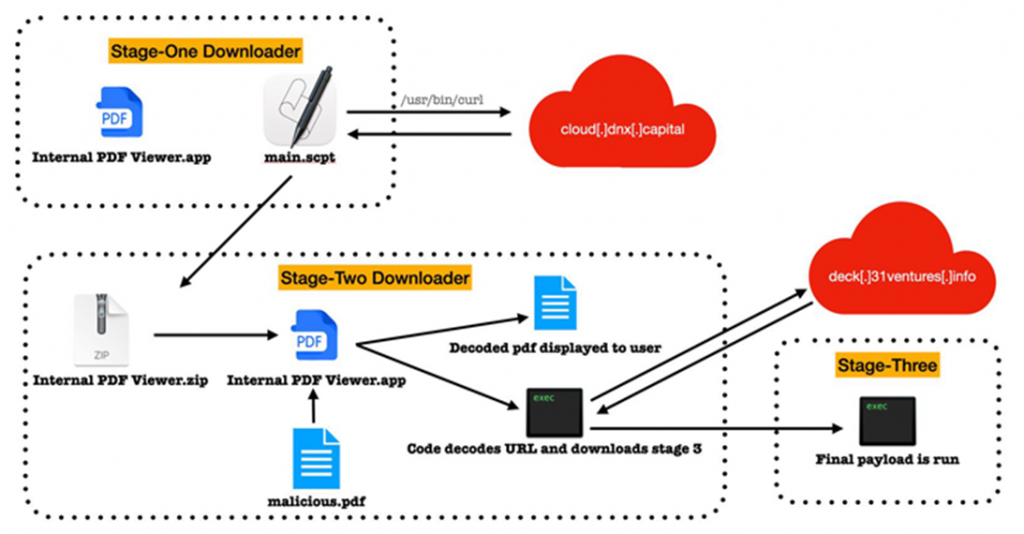

Вредоносное ПО для macOS, идентифицированное Jamf Threat Labs, маскируется под системное приложение «Внутреннее средство просмотра PDF» для активации заражения. Хотя следует отметить, что успех атаки полностью зависит от того, даст ли потенциальная жертва ручное разрешение на выполнение вредоносного скрипта после запроса Gatekeeper , так как злоумышленники, похоже, не заморачивались с подделкой подписи приложения.

Если всё прошло успешно, выполняемый скрипт скачивает Для просмотра ссылки Войдиили Зарегистрируйся второго этапа с удалённого сервера. Она написана на Objective-C и представляет из себя вполне работоспособное приложение для просмотра PDF-файлов, однако используется для инициации следующей фазы цепочки атаки после запуска конкретного вредоносного PDF-документа.

Один такой девятистраничный документ, идентифицированный Jamf Threat Labs, предлагал «прибыльную инвестиционную стратегию», но при его запуске вышеупомянутый PDF-обозреватель обращался к C2-серверу для скачивания и запуска трояна уже третьего этапа, под названием «Mach-O». Это исполняемый файл, написанный на Rust , с возможностью запуска обширного списка команд системной разведки.

Исследователи остались «под впечатлением» от методов, использованных северокорейскими злоумышленниками в этой кампании. Они даже не смогли определить начальную точку заражения и признались, что для полноценного анализа им понадобилась не только вредоносная программа второго этапа, но и определённый PDF-файл, действующий как ключ для выполнения вредоносного кода.

Исследователи из Jamf Threat Labs Для просмотра ссылки Войди

Вредоносное ПО для macOS, идентифицированное Jamf Threat Labs, маскируется под системное приложение «Внутреннее средство просмотра PDF» для активации заражения. Хотя следует отметить, что успех атаки полностью зависит от того, даст ли потенциальная жертва ручное разрешение на выполнение вредоносного скрипта после запроса Gatekeeper , так как злоумышленники, похоже, не заморачивались с подделкой подписи приложения.

Если всё прошло успешно, выполняемый скрипт скачивает Для просмотра ссылки Войди

Один такой девятистраничный документ, идентифицированный Jamf Threat Labs, предлагал «прибыльную инвестиционную стратегию», но при его запуске вышеупомянутый PDF-обозреватель обращался к C2-серверу для скачивания и запуска трояна уже третьего этапа, под названием «Mach-O». Это исполняемый файл, написанный на Rust , с возможностью запуска обширного списка команд системной разведки.

Исследователи остались «под впечатлением» от методов, использованных северокорейскими злоумышленниками в этой кампании. Они даже не смогли определить начальную точку заражения и признались, что для полноценного анализа им понадобилась не только вредоносная программа второго этапа, но и определённый PDF-файл, действующий как ключ для выполнения вредоносного кода.

- Источник новости

- www.securitylab.ru