Никогда не доверяйте взломанному софту из сомнительных источников, это может плохо кончиться.

В середине марта мы в общих чертах Для просмотра ссылки Войдиили Зарегистрируйся о вредоносной кампании, раскрытой CloudSEK . Злоумышленники выкладывали на видеохостинг YouTube инструкции по взлому популярного программного обеспечения по типу Photoshop, Premiere Pro, 3ds Max и AutoCAD, сопровождая ролики вредоносными ссылками.

Исследователи кибербезопасности Morphisec Для просмотра ссылки Войдиили Зарегистрируйся ту же кампанию более подробно и описали принцип действия вредоносного загрузчика под названием «in2al5d p3in4er» (читается «invalid printer»). Загрузчик используется злоумышленниками для доставки инфостилера Aurora, программы для кражи информации на базе языка Go , которая появилась в дикой природе ( ITW ) в конце 2022 года.

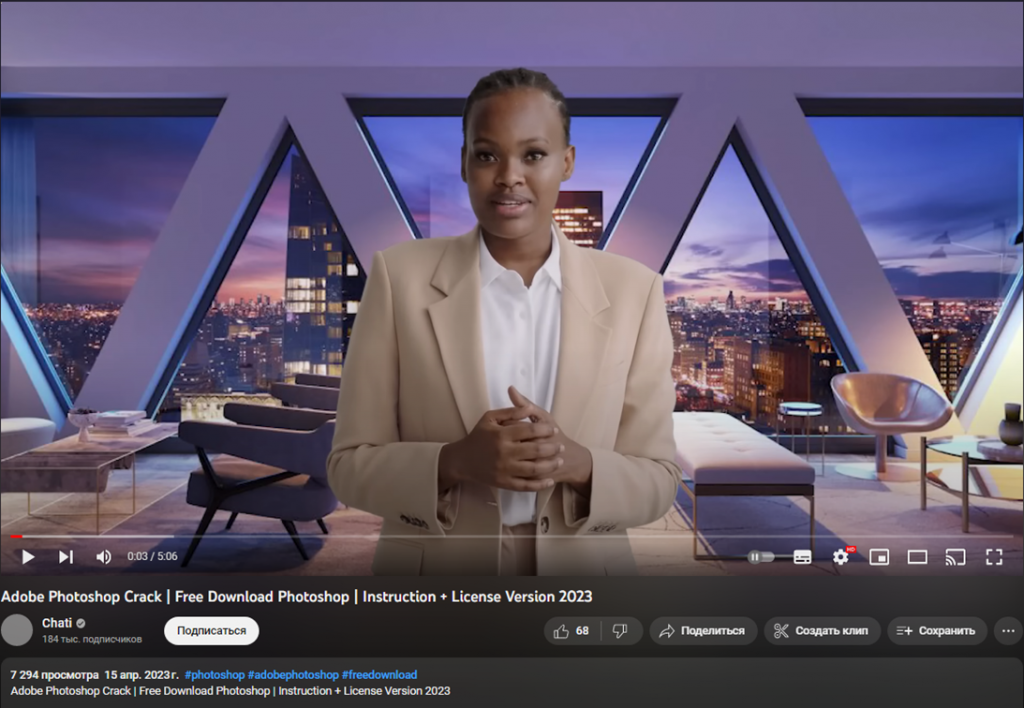

Один из видеороликов с вредоносной ссылкой

Как мы уже отмечали в прошлой новости, злоумышленниками используются взломанные либо же «накрученные» YouTube-каналы с большим числом подписчиков, а также сгенерированные в программе аватары с роботизированным голосом. Хотя на просторах видеохостинга можно наткнуться и на другие варианты роликов, которые так же ведут на скачивание запароленного архива с вполне законных файловых хостингов по типу MediaFire и прочих. В ряде случаев, отмеченных специалистами, ссылки на YouTube ведут не на прямое скачивание архива, а на фишинговый сайт с каталогом взломанного софта.

Загрузчик, проанализированный компанией Morphisec, использует удивительно простую, но высокоэффективную технику уклонения. Он запрашивает идентификатор поставщика видеокарты, установленной в компьютере, а затем сравнивает этот идентификатор с белым списком. В частности, с видеокартами NVIDIA, AMD и Intel. Если идентификатор поставщика не соответствует значениям из белого списка, загрузчик выдает себя за безопасное приложение и завершает работу.

В ином случае in2al5d p3in4er расшифровывает конечную Для просмотра ссылки Войдиили Зарегистрируйся и вводит её в законный процесс «sihost.exe» методом Process Hollowing . В качестве альтернативы, некоторые экземпляры загрузчиков также используют место в выделенной памяти для записи расшифрованной полезной нагрузки и последующего её вызова уже оттуда.

Другим важным аспектом загрузчика является использование Embarcadero RAD Studio для компиляции, что также позволяет in2al5d p3in4er избежать обнаружения. Ещё данный загрузчик умеет обходить «песочницы» и виртуальные машины.

Судя по всему, злоумышленники, стоящие за данным загрузчиком, до сих пор весьма успешно эксплуатируют методы социальной инженерии, потому что вредоносные ролики всё ещё доступны на YouTube. А поскольку даже VirusTotal зачастую не признаёт в in2al5d p3in4er угрозу, единственно верным методом защиты от вредоноса является полный отказ от загрузки взломанного программного обеспечения. Либо же, как недавно сказал Дмитрий Анатольевич Медведев: «Ищите правильных пиратов и скачивайте у них».

В середине марта мы в общих чертах Для просмотра ссылки Войди

Исследователи кибербезопасности Morphisec Для просмотра ссылки Войди

Один из видеороликов с вредоносной ссылкой

Как мы уже отмечали в прошлой новости, злоумышленниками используются взломанные либо же «накрученные» YouTube-каналы с большим числом подписчиков, а также сгенерированные в программе аватары с роботизированным голосом. Хотя на просторах видеохостинга можно наткнуться и на другие варианты роликов, которые так же ведут на скачивание запароленного архива с вполне законных файловых хостингов по типу MediaFire и прочих. В ряде случаев, отмеченных специалистами, ссылки на YouTube ведут не на прямое скачивание архива, а на фишинговый сайт с каталогом взломанного софта.

Загрузчик, проанализированный компанией Morphisec, использует удивительно простую, но высокоэффективную технику уклонения. Он запрашивает идентификатор поставщика видеокарты, установленной в компьютере, а затем сравнивает этот идентификатор с белым списком. В частности, с видеокартами NVIDIA, AMD и Intel. Если идентификатор поставщика не соответствует значениям из белого списка, загрузчик выдает себя за безопасное приложение и завершает работу.

В ином случае in2al5d p3in4er расшифровывает конечную Для просмотра ссылки Войди

Другим важным аспектом загрузчика является использование Embarcadero RAD Studio для компиляции, что также позволяет in2al5d p3in4er избежать обнаружения. Ещё данный загрузчик умеет обходить «песочницы» и виртуальные машины.

Судя по всему, злоумышленники, стоящие за данным загрузчиком, до сих пор весьма успешно эксплуатируют методы социальной инженерии, потому что вредоносные ролики всё ещё доступны на YouTube. А поскольку даже VirusTotal зачастую не признаёт в in2al5d p3in4er угрозу, единственно верным методом защиты от вредоноса является полный отказ от загрузки взломанного программного обеспечения. Либо же, как недавно сказал Дмитрий Анатольевич Медведев: «Ищите правильных пиратов и скачивайте у них».

- Источник новости

- www.securitylab.ru