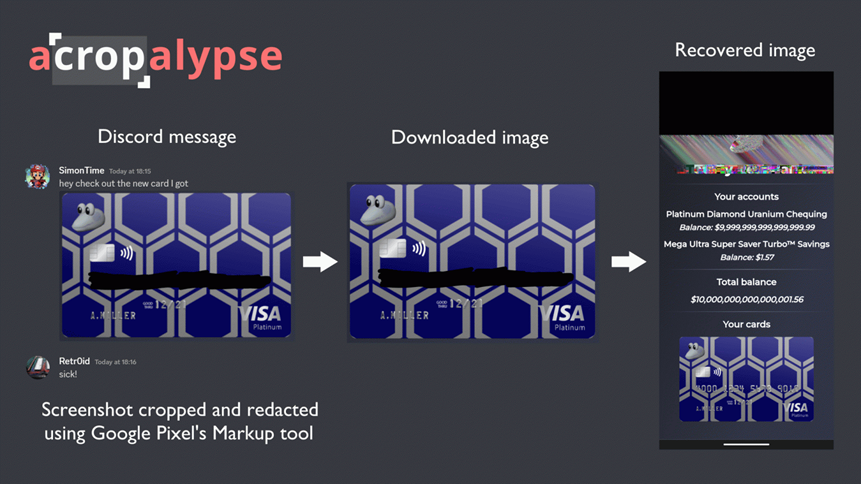

Уязвимость позволяет просмотреть исходную версию отредактированного скриншота.

Эксперты по информационной безопасности Саймон Ааронс и Дэвид Бьюкенен обнаружили уязвимость под названием Для просмотра ссылки Войдиили Зарегистрируйся в редакторе изображений Markup, установленном в устройствах Google Pixel, которые раскрывает конфиденциальные данные пользователя.

Уязвимость ( Для просмотра ссылки Войдиили Зарегистрируйся ) возникает при обработке картинок в формате PNG. Из-за этой проблемы раскрывается информация из ранее отредактированного файла пользователем. То есть после выполнения команды Crop (обрезка) или ретуширования и сохранения изменений можно просмотреть оригинальный файл. Уязвимость затрагивает устройства Google Pixel всех моделей от 3 до 7 версии.

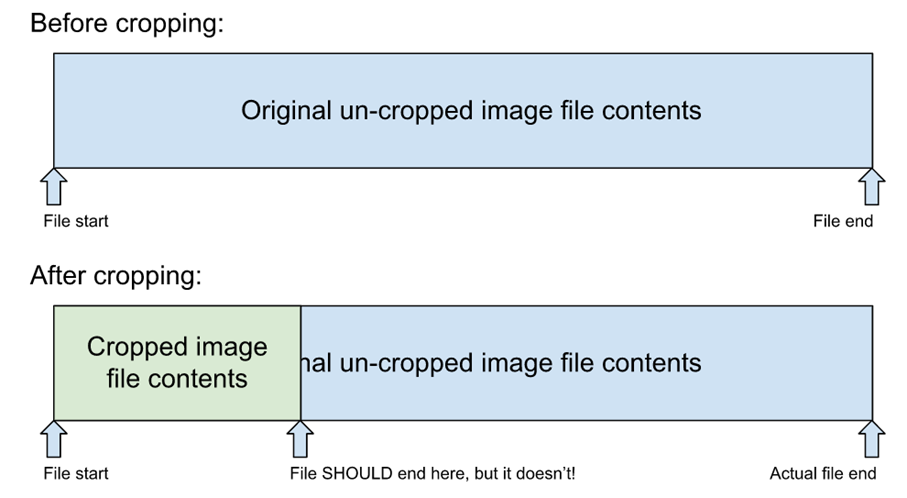

По словам исследователей, недостаток заключается в том, что при редактировании изображений в формате PNG Markup не перезаписывает новый файл целиком после выполнения действий и сохранении результата. В сохранённом файле остаются данные, которые можно использовать для частичного или полного восстановления исходного изображения.

Google знает об этой уязвимости и присвоила ей высокий уровень опасности. Google выпустила обновление, но оно не исправляет проблему с ранее сохранёнными файлами.

Эксперты отрасли уже создали специальный сайт «acropalypse.app» для проверки на наличие уязвимости в уже сделанных скриншотах пользователей. По их словам, во многих картинках со смартфонов Pixel могут находится скрытые конфиденциальные и личные данные пользователей, включая банковскую информацию, адреса, пароли и прочее. Пользователи часто отправляют отредактированные в Markup скриншоты между собой, и Markup в этом случае не удаляет данные и записывает их в отредактированный файл.

Разработчики на Android и энтузиасты Для просмотра ссылки Войдиили Зарегистрируйся , что уязвимость в Markup появилась после обновления API в Android 10. До десятой версии в функции «parseMode()» использовался параметр «w» по умолчанию, который передавался при обрезании файла – при этом происходила перезапись данных. Начиная с Android 10 команда на сокращение файла исходила после получения параметра «wt» (t — в данном случае усечение). Google так и Для просмотра ссылки Войди или Зарегистрируйся эту ситуацию, а при использовании параметра «wt» в системе выдавалась ошибка при перезаписи файла, если новый файл был меньше старого.

Эксперты по информационной безопасности Саймон Ааронс и Дэвид Бьюкенен обнаружили уязвимость под названием Для просмотра ссылки Войди

Уязвимость ( Для просмотра ссылки Войди

По словам исследователей, недостаток заключается в том, что при редактировании изображений в формате PNG Markup не перезаписывает новый файл целиком после выполнения действий и сохранении результата. В сохранённом файле остаются данные, которые можно использовать для частичного или полного восстановления исходного изображения.

Google знает об этой уязвимости и присвоила ей высокий уровень опасности. Google выпустила обновление, но оно не исправляет проблему с ранее сохранёнными файлами.

Эксперты отрасли уже создали специальный сайт «acropalypse.app» для проверки на наличие уязвимости в уже сделанных скриншотах пользователей. По их словам, во многих картинках со смартфонов Pixel могут находится скрытые конфиденциальные и личные данные пользователей, включая банковскую информацию, адреса, пароли и прочее. Пользователи часто отправляют отредактированные в Markup скриншоты между собой, и Markup в этом случае не удаляет данные и записывает их в отредактированный файл.

Разработчики на Android и энтузиасты Для просмотра ссылки Войди

- Источник новости

- www.securitylab.ru