Как монетизируются новые инструменты с неизвестным происхождением.

Согласно Для просмотра ссылки Войдиили Зарегистрируйся Cisco Talos, вьетнамские хакеры с мая 2023 года распространяют новый инфостилер с целью заполучить финансовые данные. Кампания получила название CoralRaider и затронула жертв в Индии, Китае, Южной Корее, Бангладеш, Пакистане, Индонезии и Вьетнаме.

Целью злоумышленников является кража учётных данных пользователей, финансовой информации и аккаунтов в социальных сетях, включая аккаунты для бизнеса и рекламы. Для достижения своих целей хакеры используют RotBot (модифицированный вариант трояна Quasar RAT) и инфостилер XClient. Также в арсенале атакующих присутствуют AsyncRAT, NetSupport RAT и Rhadamanthys.

Особое внимание уделяется аккаунтам бизнеса и рекламы. После их кражи с помощью Ducktail и NodeStealer киберпреступники монетизируют учетные записи. Данные с компьютеров жертв экспортируются через Telegram и продаются на черном рынке.

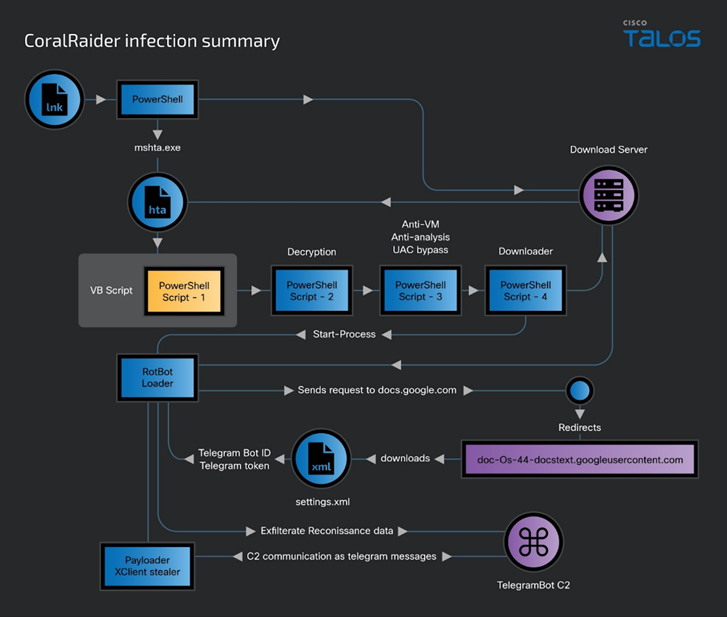

Цепочка заражения CoralRaider

Цепочка атаки начинается с распространения LNK-ярлыка. На данный момент специалисты не знают, как именно ярлыки доставляются на компьютеры жертв. Открытие LNK-файла приводит к загрузке и выполнению HTML-приложения (HTA) с сервера атакующих. Приложение запускает скрипты, отключающие систему безопасности и загружающие RotBot.

RotBot предназначен для установления связи с Telegram-ботом, доставки инфостилера XClient и выполнение его в памяти, что в конечном итоге приводит к созданию скриншотов, краже cookie-файлов, учетных данных и финансовой информации из различных браузеров, а также из Discord и Telegram.

XClient также предназначен для эксфильтрации данных из учетных записей жертв в Facebook*, Instagram*, TikTok и YouTube, собирая подробную информацию о способах оплаты и разрешениях, связанных с бизнес-аккаунтами и рекламными аккаунтами в Facebook.

Исследователи утверждают, что операторы CoralRaider базируются во Вьетнаме, что подтверждается сообщениями в их Telegram-каналах и предпочтением вьетнамского языка при именовании ботов и в коде вредоносных программ.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.

Согласно Для просмотра ссылки Войди

Целью злоумышленников является кража учётных данных пользователей, финансовой информации и аккаунтов в социальных сетях, включая аккаунты для бизнеса и рекламы. Для достижения своих целей хакеры используют RotBot (модифицированный вариант трояна Quasar RAT) и инфостилер XClient. Также в арсенале атакующих присутствуют AsyncRAT, NetSupport RAT и Rhadamanthys.

Особое внимание уделяется аккаунтам бизнеса и рекламы. После их кражи с помощью Ducktail и NodeStealer киберпреступники монетизируют учетные записи. Данные с компьютеров жертв экспортируются через Telegram и продаются на черном рынке.

Цепочка заражения CoralRaider

Цепочка атаки начинается с распространения LNK-ярлыка. На данный момент специалисты не знают, как именно ярлыки доставляются на компьютеры жертв. Открытие LNK-файла приводит к загрузке и выполнению HTML-приложения (HTA) с сервера атакующих. Приложение запускает скрипты, отключающие систему безопасности и загружающие RotBot.

RotBot предназначен для установления связи с Telegram-ботом, доставки инфостилера XClient и выполнение его в памяти, что в конечном итоге приводит к созданию скриншотов, краже cookie-файлов, учетных данных и финансовой информации из различных браузеров, а также из Discord и Telegram.

XClient также предназначен для эксфильтрации данных из учетных записей жертв в Facebook*, Instagram*, TikTok и YouTube, собирая подробную информацию о способах оплаты и разрешениях, связанных с бизнес-аккаунтами и рекламными аккаунтами в Facebook.

Исследователи утверждают, что операторы CoralRaider базируются во Вьетнаме, что подтверждается сообщениями в их Telegram-каналах и предпочтением вьетнамского языка при именовании ботов и в коде вредоносных программ.

* Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.

- Источник новости

- www.securitylab.ru