Как распространяется банковский троян и причем здесь GitLab?

Visa предупредила о росте активности новой версии вредоносного ПО JsOutProx, нацеленного на финансовые учреждения и их клиентов. Кампания затронула учреждения Южной и Юго-Восточной Азии, Ближнего Востока и Африки.

Новый троян удаленного доступа (Remote Access Trojan, RAT ) распространяется в рамках фишинговой кампании с 27 марта, как Для просмотра ссылки Войдиили Зарегистрируйся издание BleepingComputer , ссылаясь на утверждения Подразделения по борьбе с мошенничеством в Visa (Payment Fraud Disruption, PFD).

JsOutProx, впервые обнаруженный в декабре 2019 года, представляет собой сильно обфусцированный JavaScrip-бэкдор, который позволяет операторам запускать команды оболочки, загружать дополнительные полезные данные, выполнять файлы, делать снимки экрана, сохранять постоянство на зараженном устройстве, а также управлять клавиатурой и мышью.

Цель кампании до конца не выяснена, однако предполагается, что злоумышленники могли нацелиться на финансовые учреждения с целью проведения мошеннических операций. Visa предложила ряд мер по смягчению последствий, включая повышение осведомленности о рисках фишинга, использование технологий EMV и безопасного приема платежей, защиту удаленного доступа и мониторинг подозрительных транзакций.

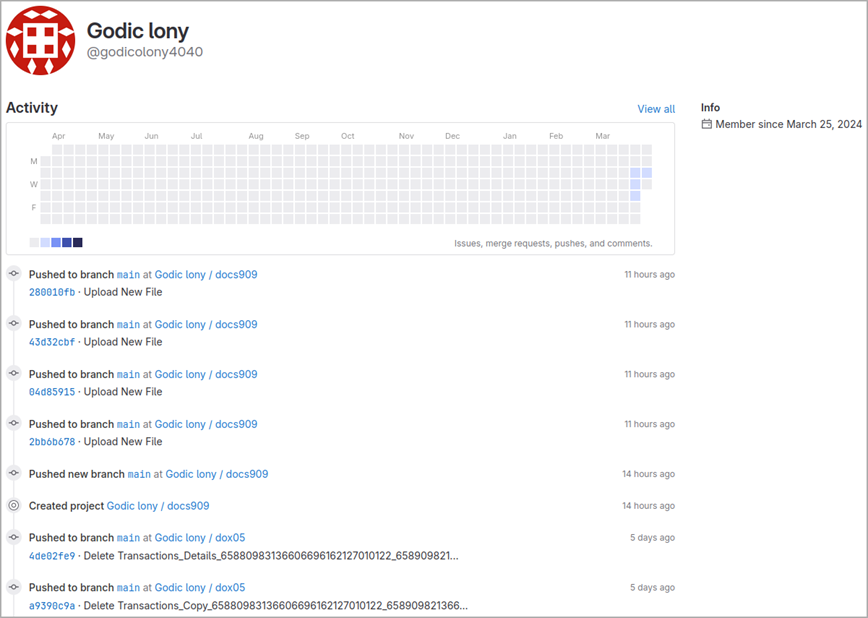

Специалисты Resecurity в Для просмотра ссылки Войдиили Зарегистрируйся раскрыли подробности фишинговой операции, отмечая, что вредоносное ПО эволюционировало, улучшая свою способность к уклонению от обнаружения и используя GitLab для хостинга своих загрузок.

Активность аккаунта хакера на GitLab

Жертвам по электронной почте отправлялись поддельные уведомления от лица официальных учреждений с приложенными ZIP-архивами, содержащими JavaScript-файлы. При запуске файлов на компьютер загружается вредоносное ПО JsOutProx.

Новая модификация вредоносного ПО включает в себя инструменты для изменения настроек прокси, управления DNS для перенаправления и маскировки трафика, кражи данных из буфера обмена и обхода двухфакторной аутентификации за счет кражи одноразовых паролей. Аналитики предполагают, что за атаками может стоять китайская группировка, учитывая сложность атак, профиль целей и их географическое положение.

Visa предупредила о росте активности новой версии вредоносного ПО JsOutProx, нацеленного на финансовые учреждения и их клиентов. Кампания затронула учреждения Южной и Юго-Восточной Азии, Ближнего Востока и Африки.

Новый троян удаленного доступа (Remote Access Trojan, RAT ) распространяется в рамках фишинговой кампании с 27 марта, как Для просмотра ссылки Войди

JsOutProx, впервые обнаруженный в декабре 2019 года, представляет собой сильно обфусцированный JavaScrip-бэкдор, который позволяет операторам запускать команды оболочки, загружать дополнительные полезные данные, выполнять файлы, делать снимки экрана, сохранять постоянство на зараженном устройстве, а также управлять клавиатурой и мышью.

Цель кампании до конца не выяснена, однако предполагается, что злоумышленники могли нацелиться на финансовые учреждения с целью проведения мошеннических операций. Visa предложила ряд мер по смягчению последствий, включая повышение осведомленности о рисках фишинга, использование технологий EMV и безопасного приема платежей, защиту удаленного доступа и мониторинг подозрительных транзакций.

Специалисты Resecurity в Для просмотра ссылки Войди

Активность аккаунта хакера на GitLab

Жертвам по электронной почте отправлялись поддельные уведомления от лица официальных учреждений с приложенными ZIP-архивами, содержащими JavaScript-файлы. При запуске файлов на компьютер загружается вредоносное ПО JsOutProx.

Новая модификация вредоносного ПО включает в себя инструменты для изменения настроек прокси, управления DNS для перенаправления и маскировки трафика, кражи данных из буфера обмена и обхода двухфакторной аутентификации за счет кражи одноразовых паролей. Аналитики предполагают, что за атаками может стоять китайская группировка, учитывая сложность атак, профиль целей и их географическое положение.

- Источник новости

- www.securitylab.ru