Файлообменники становятся новым вектором атаки на израильские компании.

ИБ-компания Proofpoint Для просмотра ссылки Войдиили Зарегистрируйся новую фишинговую кампанию иранской группировки MuddyWater, в ходе которой распространяется легитимное ПО для удаленного мониторинга и управления Atera среди израильских организаций в сферах глобального производства, технологий и информационной безопасности.

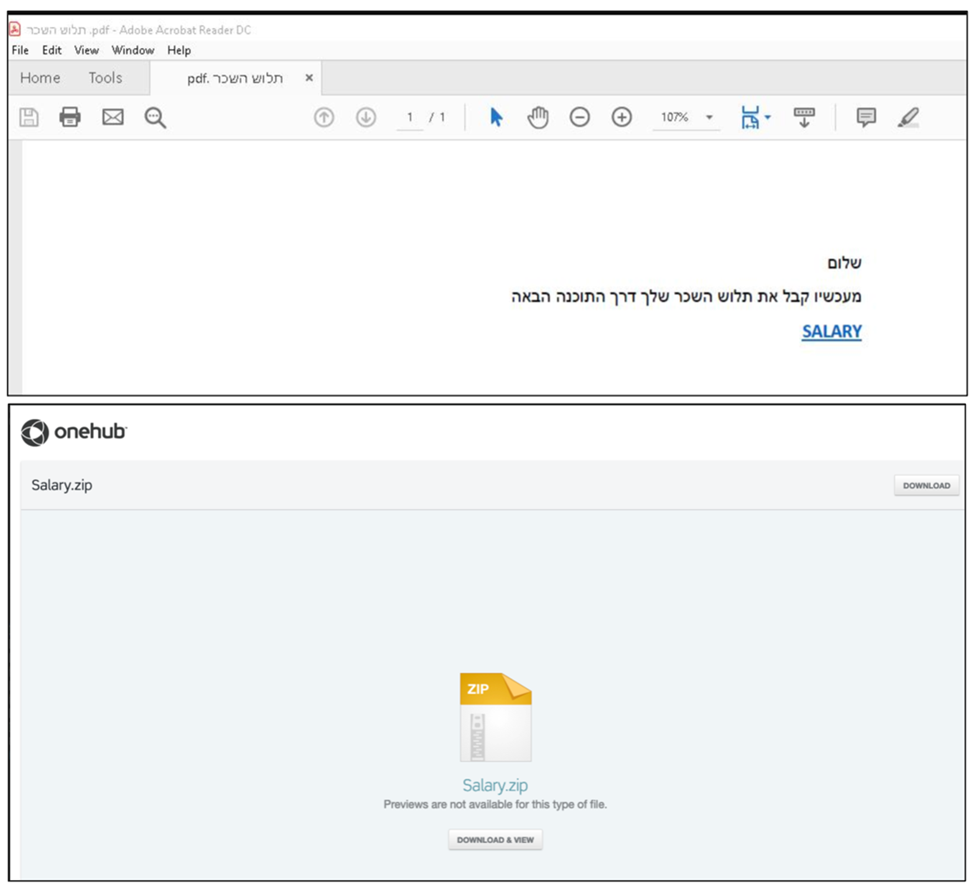

Отличительной чертой атаки, которая проходила с 7 по 11 марта, является размещение файлов на файлообменниках (Egnyte, Onehub, Sync и TeraBox) и использование фишинговых сообщений на тему оплаты счета либо с информацией по зарплате, отправленных со взломанного аккаунта, связанного с израильским доменом «co.il».

Нажатие на ссылку во вложенном PDF-документе приводит к загрузке ZIP-архива, содержащего MSI-установщик, который в конечном итоге устанавливает Atera Agent в скомпрометированной системе. Группа MuddyWater начала использовать Atera Agent с июля 2022 года.

PDF-документ с вредоносной ссылкой введет к скачиванию архива

Обнаруженная активность примечательна тем, что она знаменует собой поворот в тактике MuddyWater. Хотя кампания не является первым наблюдаемым случаем использования группой вложений с вредоносными ссылками, исследователи Proofpoint впервые наблюдали попытку MuddyWater доставить вредоносную ссылку во вложенном PDF-файле вместо прямой ссылки на файл в письме.

Исследователи Proofpoint приписывают кампанию MuddyWater на основе известных техник, тактик и процедур ( TTPs ) группы, таргетинга кампании и анализа вредоносного ПО. В 2022 году Киберкомандование США связало группу с Министерством разведки и безопасности Ирана.

ИБ-компания Proofpoint Для просмотра ссылки Войди

Отличительной чертой атаки, которая проходила с 7 по 11 марта, является размещение файлов на файлообменниках (Egnyte, Onehub, Sync и TeraBox) и использование фишинговых сообщений на тему оплаты счета либо с информацией по зарплате, отправленных со взломанного аккаунта, связанного с израильским доменом «co.il».

Нажатие на ссылку во вложенном PDF-документе приводит к загрузке ZIP-архива, содержащего MSI-установщик, который в конечном итоге устанавливает Atera Agent в скомпрометированной системе. Группа MuddyWater начала использовать Atera Agent с июля 2022 года.

PDF-документ с вредоносной ссылкой введет к скачиванию архива

Обнаруженная активность примечательна тем, что она знаменует собой поворот в тактике MuddyWater. Хотя кампания не является первым наблюдаемым случаем использования группой вложений с вредоносными ссылками, исследователи Proofpoint впервые наблюдали попытку MuddyWater доставить вредоносную ссылку во вложенном PDF-файле вместо прямой ссылки на файл в письме.

Исследователи Proofpoint приписывают кампанию MuddyWater на основе известных техник, тактик и процедур ( TTPs ) группы, таргетинга кампании и анализа вредоносного ПО. В 2022 году Киберкомандование США связало группу с Министерством разведки и безопасности Ирана.

- Источник новости

- www.securitylab.ru