Правильно составленные письма позволили хакерам развернуть свои инструменты.

IBM X-Force Для просмотра ссылки Войдиили Зарегистрируйся о серии фишинговых кампаний группировки ITG05, в ходе которых рассылаются поддельные документы от лица правительственных и неправительственных организаций в Европе, Закавказье, Центральной Азии, а также Северной и Южной Америке.

Отчет IBM подчеркивает использование разнообразных документов — как внутренних, так и общедоступных, а также вероятно созданных самими злоумышленниками, связанных с финансами, критической инфраструктурой, взаимодействием с руководителями, кибербезопасностью, морской безопасностью, здравоохранением, бизнесом и производством в оборонной промышленности.

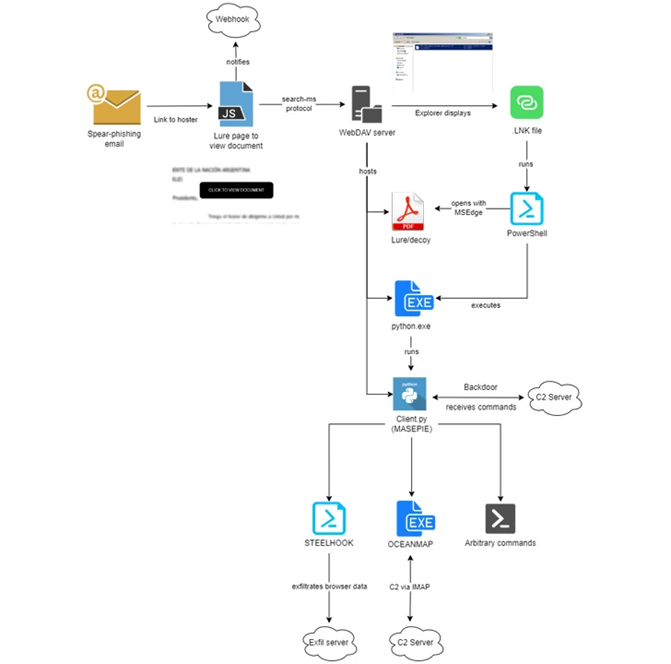

Цепочка заражений ITG05

Особое внимание в отчете уделяется использованию обработчика протокола URI под названием search-ms, который позволяет приложениям и HTML-ссылкам запускать на устройстве кастомизированный поиск. Киберпреступники злоупотребляют search-ms, чтобы обманом заставить жертв загрузить вредоносное ПО с сервера WebDAV.

Также указывается на возможное использование скомпрометированных маршрутизаторов Ubiquiti в качестве серверов для распространения фишинга и вредоносных программ. Напомним, что в конце февраля федеральные агентства США и других стран Для просмотра ссылки Войдиили Зарегистрируйся на риски использования маршрутизаторов Ubiquiti EdgeRouter, которые могут использоваться для сбора учетных данных, перенаправления трафика и создания фишинговых страниц.

Киберпреступники в письмах выдают себя за организации из определённых стран – Аргентина, Грузия, Беларусь, Казахстан, Польша, Армения, Азербайджан и США. В письмах используется сочетание подлинных общедоступных правительственных и неправительственных документов-приманок для активации цепочки заражения. В качестве хостинга используются бесплатные хостинг-провайдеры, что позволяет подготавливать полезные нагрузки для обеспечения текущих операций.

Завершается цепочка заражений развертыванием программ MASEPIE, OCEANMAP и STEELHOOK, предназначенных для кражи файлов, выполнения произвольных команд и похищения данных из браузеров.

Исследователи заключают, что ITG05 способна адаптироваться к изменениям возможностей, предоставляя новые методологии заражения и используя коммерчески доступную инфраструктуру, одновременно последовательно развивая возможности вредоносного ПО.

IBM X-Force Для просмотра ссылки Войди

Отчет IBM подчеркивает использование разнообразных документов — как внутренних, так и общедоступных, а также вероятно созданных самими злоумышленниками, связанных с финансами, критической инфраструктурой, взаимодействием с руководителями, кибербезопасностью, морской безопасностью, здравоохранением, бизнесом и производством в оборонной промышленности.

Цепочка заражений ITG05

Особое внимание в отчете уделяется использованию обработчика протокола URI под названием search-ms, который позволяет приложениям и HTML-ссылкам запускать на устройстве кастомизированный поиск. Киберпреступники злоупотребляют search-ms, чтобы обманом заставить жертв загрузить вредоносное ПО с сервера WebDAV.

Также указывается на возможное использование скомпрометированных маршрутизаторов Ubiquiti в качестве серверов для распространения фишинга и вредоносных программ. Напомним, что в конце февраля федеральные агентства США и других стран Для просмотра ссылки Войди

Киберпреступники в письмах выдают себя за организации из определённых стран – Аргентина, Грузия, Беларусь, Казахстан, Польша, Армения, Азербайджан и США. В письмах используется сочетание подлинных общедоступных правительственных и неправительственных документов-приманок для активации цепочки заражения. В качестве хостинга используются бесплатные хостинг-провайдеры, что позволяет подготавливать полезные нагрузки для обеспечения текущих операций.

Завершается цепочка заражений развертыванием программ MASEPIE, OCEANMAP и STEELHOOK, предназначенных для кражи файлов, выполнения произвольных команд и похищения данных из браузеров.

Исследователи заключают, что ITG05 способна адаптироваться к изменениям возможностей, предоставляя новые методологии заражения и используя коммерчески доступную инфраструктуру, одновременно последовательно развивая возможности вредоносного ПО.

- Источник новости

- www.securitylab.ru