Руководство аэрокосмической фирмы вряд ли похвалило мужчину за допущенную ошибку.

Северокорейская хакерская группа Lazarus использовала поддельные вакансии для взлома корпоративной сети неназванной аэрокосмической компании в Испании, используя в атаке ранее недокументированный бэкдор под названием LightlessCan.

В рамках своей продолжительной кампании «Operation Dreamjob», о которой мы уже Для просмотра ссылки Войдиили Зарегистрируйся ранее, хакеры представляются рекрутёрами из крупных фирм, якобы предлагающими высокооплачиваемую работу.

Жертвы для атаки выбираются совсем не случайно, поддельные рекрутёры ищут действующих сотрудников определённой организации и обращаются с фейковым предложением о работе именно к ним.

Когда потенциальная жертва заинтересовалась предложением, хакеры высылают ей замаскированный вредоносный файл. Чтобы не ждать до вечера и не терять драгоценного времени, жертва запускает этот файл прямо со своего рабочего устройства, тем самым непреднамеренно заражая всю корпоративную сеть компании вредоносным ПО.

Специалисты ESET Для просмотра ссылки Войдиили Зарегистрируйся одного из таких инцидентов и смогли воссоздать начальный этап атаки, а также извлечь компоненты инструментария Lazarus.

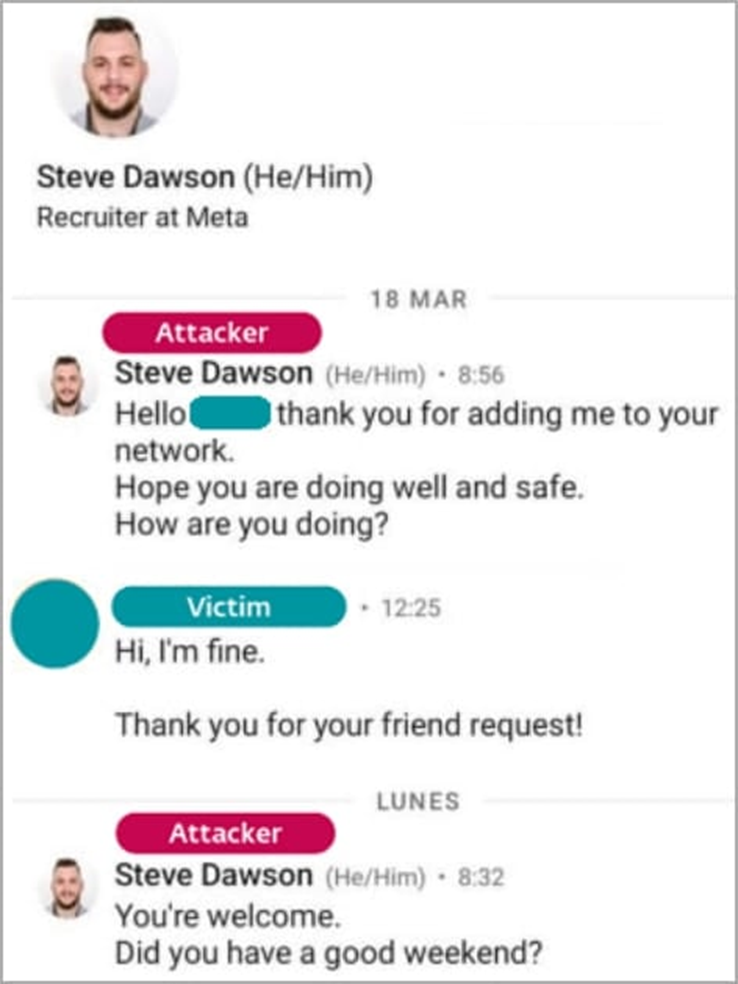

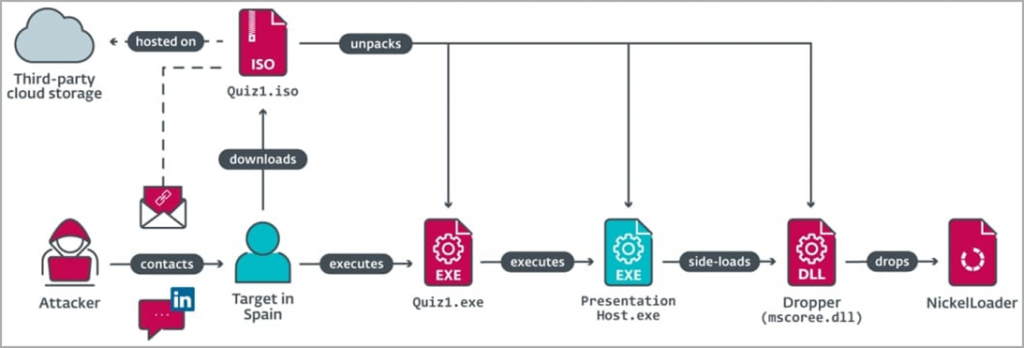

Атака началась с сообщения в LinkedIn * якобы от рекрутёра из компании Meta ** по имени Стив Доусон. В ходе переписки жертве было предложено скачать тесты по программированию на C++, предоставленные в виде исполняемых файлов, запакованных в ISO-контейнеры.

После запуска серии исполняемых файлов, сопровождаемых цепочкой фоновых операций, на компьютер жертвы инсталлируется загрузчик вредоносного ПО NickelLoader, который устанавливает в систему сразу два бэкдора: BlindingCan и LightlessCan.

LightlessCan является своеобразным продолжением уже известного BlindingCan, отличаясь от него более сложной структурой кода и расширенным функционалом. Версия, полученная из атаки на испанскую организацию, поддерживает 43 команды, хотя в коде присутствует ещё 25 команд, функционал которых пока не реализован в полной мере.

ESET также сообщает, что один из образцов LightlessCan был зашифрован и мог быть расшифрован только с использованием ключа, зависящего от используемого окружения цели. Подобная мера защиты необходима для предотвращения внешнего доступа к компьютеру жертвы, например, со стороны исследователей или аналитиков в области безопасности.

Эти данные подчёркивают, что «Operation Dreamjob» не только мотивирована финансовыми целями, такими как кража криптовалюты, но также включает в себя и цели кибершпионажа.

Внедрение нового усложнённого вредоносного ПО LightlessCan является тревожным знаком для иностранных организаций, которые могут оказаться под угрозой атак северокорейской группы Lazarus.

<span style="font-size: 8pt;">* Социальная сеть запрещена на территории Российской Федерации.

** Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.</span>

Северокорейская хакерская группа Lazarus использовала поддельные вакансии для взлома корпоративной сети неназванной аэрокосмической компании в Испании, используя в атаке ранее недокументированный бэкдор под названием LightlessCan.

В рамках своей продолжительной кампании «Operation Dreamjob», о которой мы уже Для просмотра ссылки Войди

Жертвы для атаки выбираются совсем не случайно, поддельные рекрутёры ищут действующих сотрудников определённой организации и обращаются с фейковым предложением о работе именно к ним.

Когда потенциальная жертва заинтересовалась предложением, хакеры высылают ей замаскированный вредоносный файл. Чтобы не ждать до вечера и не терять драгоценного времени, жертва запускает этот файл прямо со своего рабочего устройства, тем самым непреднамеренно заражая всю корпоративную сеть компании вредоносным ПО.

Специалисты ESET Для просмотра ссылки Войди

Атака началась с сообщения в LinkedIn * якобы от рекрутёра из компании Meta ** по имени Стив Доусон. В ходе переписки жертве было предложено скачать тесты по программированию на C++, предоставленные в виде исполняемых файлов, запакованных в ISO-контейнеры.

После запуска серии исполняемых файлов, сопровождаемых цепочкой фоновых операций, на компьютер жертвы инсталлируется загрузчик вредоносного ПО NickelLoader, который устанавливает в систему сразу два бэкдора: BlindingCan и LightlessCan.

LightlessCan является своеобразным продолжением уже известного BlindingCan, отличаясь от него более сложной структурой кода и расширенным функционалом. Версия, полученная из атаки на испанскую организацию, поддерживает 43 команды, хотя в коде присутствует ещё 25 команд, функционал которых пока не реализован в полной мере.

ESET также сообщает, что один из образцов LightlessCan был зашифрован и мог быть расшифрован только с использованием ключа, зависящего от используемого окружения цели. Подобная мера защиты необходима для предотвращения внешнего доступа к компьютеру жертвы, например, со стороны исследователей или аналитиков в области безопасности.

Эти данные подчёркивают, что «Operation Dreamjob» не только мотивирована финансовыми целями, такими как кража криптовалюты, но также включает в себя и цели кибершпионажа.

Внедрение нового усложнённого вредоносного ПО LightlessCan является тревожным знаком для иностранных организаций, которые могут оказаться под угрозой атак северокорейской группы Lazarus.

<span style="font-size: 8pt;">* Социальная сеть запрещена на территории Российской Федерации.

** Компания Meta и её продукты признаны экстремистскими, их деятельность запрещена на территории РФ.</span>

- Источник новости

- www.securitylab.ru