Кому нужно прятаться за спиной других киберпреступников для атак?

Исследователи кибербезопасности из компании Deep Instinct Для просмотра ссылки Войдиили Зарегистрируйся , названную Rusty Flag и нацеленную на азербайджанские цели. Атаки используют документ-приманку, связанный с конфликтом в Карабахе, и новый вид вредоносного ПО на языке программирования Rust .

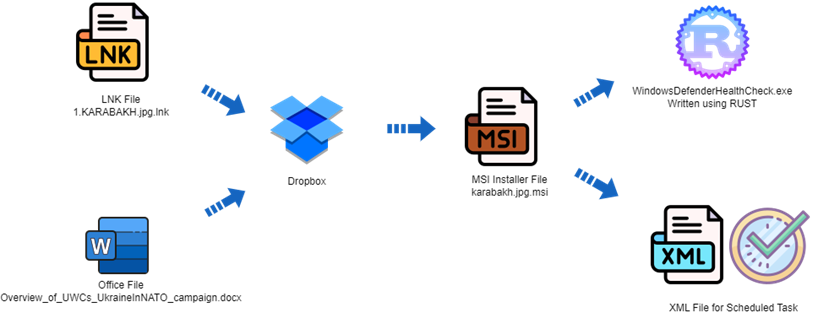

Цепочка атак начинается с вредоносного LNK-файла с низким уровнем обнаружения под названием «1. KARABAKH. jpg.lnk». Файл показывает изображение, связанное с инцидентом в Карабахе, и запускает MSI-установщик, размещенный в DropBox. Установщик содержит вредоносный код на языке Rust, задание для планировщика задач в формате XML и приманку в виде изображения. Специалисты также обнаружили другой MSI-файл, содержащий другую версию того же вредоносного кода, но определить начальный вектор доступа для этой кампании не удалось.

Цепочка атаки

Выяснилось, что одна из приманок ранее использовалась группой Storm-0978. Однако, это скорее всего является попыткой атаки под ложным флагом (отсюда и название кампании). Вместо использования уязвимости CVE-2023-36884, как Для просмотра ссылки Войдиили Зарегистрируйся , группа эксплуатировала уязвимость Для просмотра ссылки Войди или Зарегистрируйся , позволяющую удаленно выполнить код, для загрузки и установки MSI-файла.

После установки файла вредоносный код переходит в режим ожидания на 12 минут для обхода исследований безопасности и анализа в песочнице. Затем начинается сбор информации о зараженной машине, которая затем шифруется и отправляется на сервер злоумышленников через жестко закодированный порт 35667. Исследователи Deep Instinct не смогли приписать атаки какой-либо хакерской группе.

Исследователи кибербезопасности из компании Deep Instinct Для просмотра ссылки Войди

Цепочка атак начинается с вредоносного LNK-файла с низким уровнем обнаружения под названием «1. KARABAKH. jpg.lnk». Файл показывает изображение, связанное с инцидентом в Карабахе, и запускает MSI-установщик, размещенный в DropBox. Установщик содержит вредоносный код на языке Rust, задание для планировщика задач в формате XML и приманку в виде изображения. Специалисты также обнаружили другой MSI-файл, содержащий другую версию того же вредоносного кода, но определить начальный вектор доступа для этой кампании не удалось.

Цепочка атаки

Выяснилось, что одна из приманок ранее использовалась группой Storm-0978. Однако, это скорее всего является попыткой атаки под ложным флагом (отсюда и название кампании). Вместо использования уязвимости CVE-2023-36884, как Для просмотра ссылки Войди

После установки файла вредоносный код переходит в режим ожидания на 12 минут для обхода исследований безопасности и анализа в песочнице. Затем начинается сбор информации о зараженной машине, которая затем шифруется и отправляется на сервер злоумышленников через жестко закодированный порт 35667. Исследователи Deep Instinct не смогли приписать атаки какой-либо хакерской группе.

- Источник новости

- www.securitylab.ru