RMM-платформа Action1 используется для установления постоянства и развёртывания программ-вымогателей.

Исследователи безопасности Для просмотра ссылки Войдиили Зарегистрируйся , что киберпреступники стали чаще использовать программное обеспечение для удаленного доступа Action1 в целях сохранения постоянства в скомпрометированных сетях и выполнения команд, сценариев и двоичных файлов.

Action1 — это продукт удаленного мониторинга и управления ( RMM ), который обычно используется поставщиками управляемых услуг (MSP) и предприятиями для удаленного управления конечными точками в сети, а именно установки обновлений, ПО и управления исправлениями.

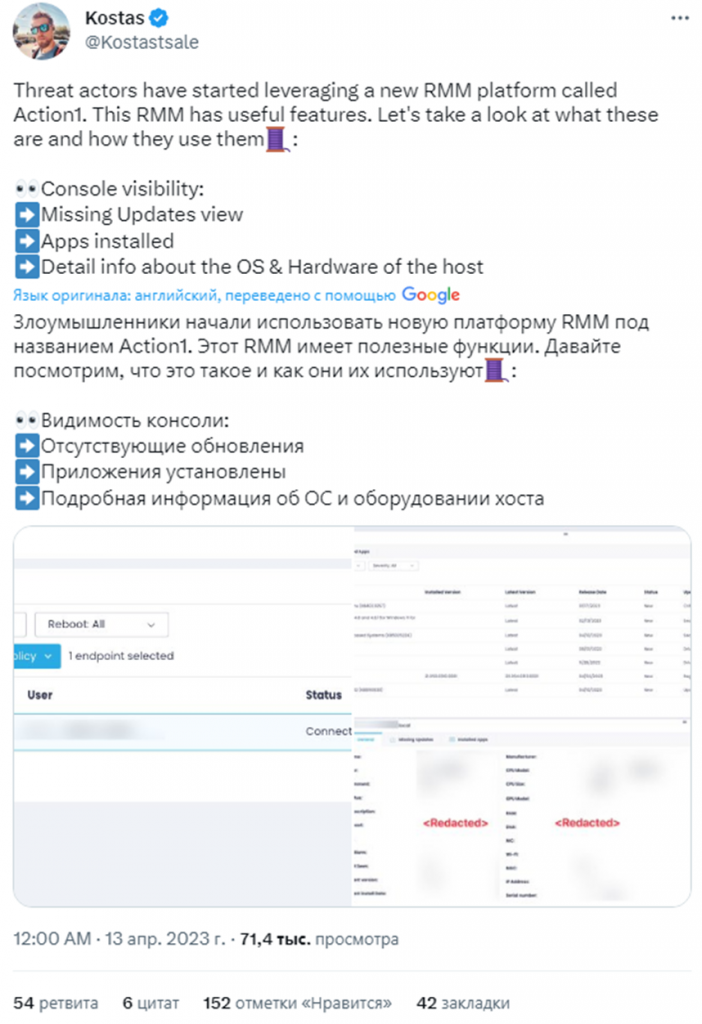

Твит исследователя из группы The DFIR Report

По данным аналитической группы The DFIR Report, RMM-платформа Action1 используется несколькими субъектами угроз для разведки и выполнения кода с системными привилегиями на сетевых узлах.

После установки агента Action1 злоумышленники создают политику для автоматизации выполнения двоичных файлов (например, Process Monitor, PowerShell, Command Prompt).

Хакер развертывает двоичные файлы через клиента Action1

Продукт использовался на начальных этапах как минимум трех недавних атак программ-вымогателей. Однако эксперты не смогли определить конкретную программу-вымогатель, развернутую во время инцидентов.

Примечательно, что тактики, техники и процедуры ( TTPs ) кампании повторяют прошлогоднюю атаку Для просмотра ссылки Войдиили Зарегистрируйся , о которой мало, что известно. Тогда хакеры взломали среду через уязвимость Log4Shell. Большинство индикаторов компрометации ( IoC ) в атаке Monti были замечены и в атаках синдиката Conti. Одним из наиболее примечательных IoC было использование агента Action1.

Для киберпреступников легитимные RMM-программы достаточно универсальны, чтобы соответствовать потребностям хакеров. Такие программы обеспечивают широкий охват сети и гарантируют устойчивость, поскольку средства безопасности в среде обычно не отмечают RMM-платформы как угрозу.

Стоит отметить, что Action1 RMM знает о неправомерном использовании продукта злоумышленниками на постэксплуатационной стадии атаки для бокового перемещения (Lateral Movement). Action1 работает над включением новых мер, чтобы остановить неправомерное использование платформы, добавив, что компания «полностью открыта для сотрудничества как с жертвами, так и с правоохранительными органами» в случаях, когда Action1 использовалась для кибератак.

Исследователи безопасности Для просмотра ссылки Войди

Action1 — это продукт удаленного мониторинга и управления ( RMM ), который обычно используется поставщиками управляемых услуг (MSP) и предприятиями для удаленного управления конечными точками в сети, а именно установки обновлений, ПО и управления исправлениями.

Твит исследователя из группы The DFIR Report

По данным аналитической группы The DFIR Report, RMM-платформа Action1 используется несколькими субъектами угроз для разведки и выполнения кода с системными привилегиями на сетевых узлах.

После установки агента Action1 злоумышленники создают политику для автоматизации выполнения двоичных файлов (например, Process Monitor, PowerShell, Command Prompt).

Хакер развертывает двоичные файлы через клиента Action1

Продукт использовался на начальных этапах как минимум трех недавних атак программ-вымогателей. Однако эксперты не смогли определить конкретную программу-вымогатель, развернутую во время инцидентов.

Примечательно, что тактики, техники и процедуры ( TTPs ) кампании повторяют прошлогоднюю атаку Для просмотра ссылки Войди

Для киберпреступников легитимные RMM-программы достаточно универсальны, чтобы соответствовать потребностям хакеров. Такие программы обеспечивают широкий охват сети и гарантируют устойчивость, поскольку средства безопасности в среде обычно не отмечают RMM-платформы как угрозу.

Стоит отметить, что Action1 RMM знает о неправомерном использовании продукта злоумышленниками на постэксплуатационной стадии атаки для бокового перемещения (Lateral Movement). Action1 работает над включением новых мер, чтобы остановить неправомерное использование платформы, добавив, что компания «полностью открыта для сотрудничества как с жертвами, так и с правоохранительными органами» в случаях, когда Action1 использовалась для кибератак.

- Источник новости

- www.securitylab.ru