- 27

- 2

- 6 Май 2020

В связи с массовыми переходами на «удаленку» выросли и риски. Поэтому, стоит задуматься о мерах безопасности.

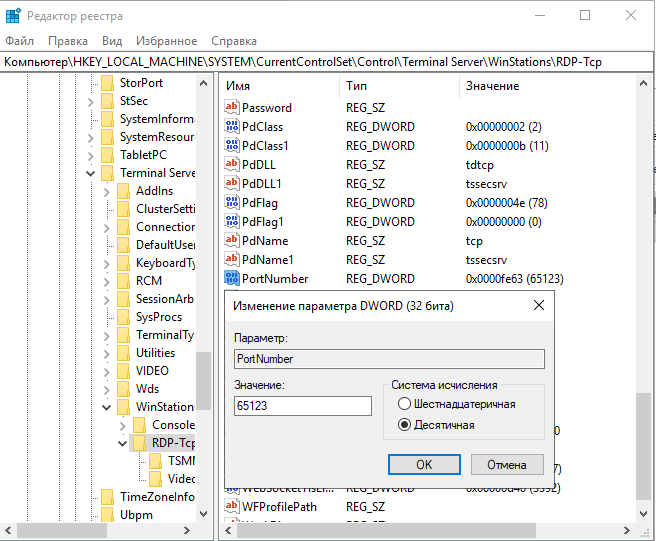

1. Меняем порт. Он прописан в реестре, и изменить нужно на какой-то из верхних (пусть будет 65123). Переходим в HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp и изменяем portnumber

2. Пароль. Он должен быть сложным и не иметь ассоциаций с пользователем и его окружением.

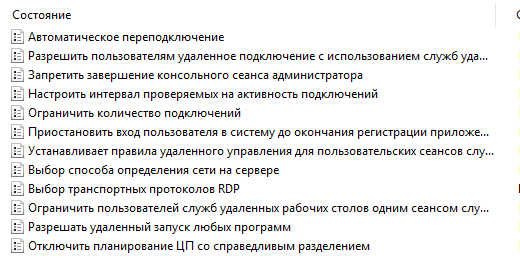

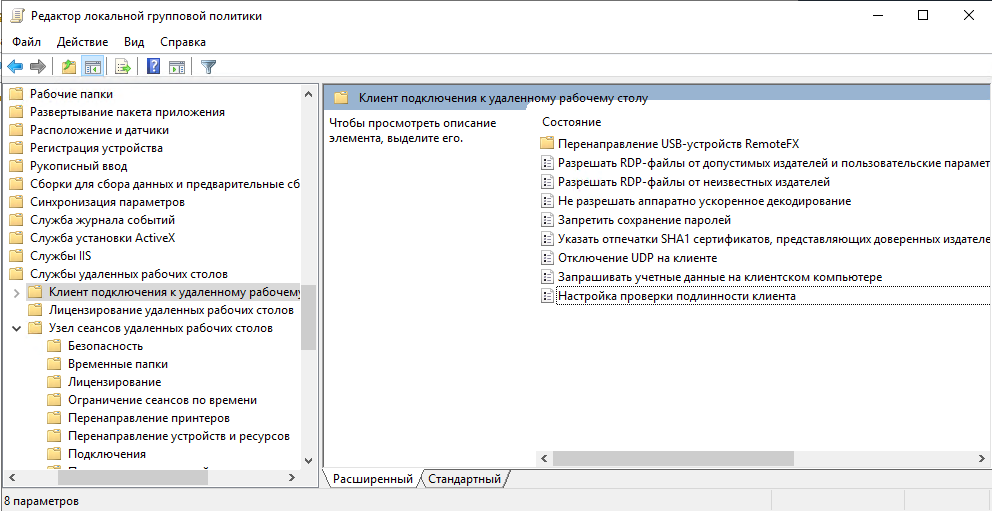

3. Открываем консоль gpedit.msc и переходим в «Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов»

- в папке «подключение» много интересных параметров, рассмотрим некоторые из них:

RDP. Защита

«ограничение на количество подключений». Если к машине подключается определенное количество клиентов, то разумнее выставить этот параметр.

«выбор транспортных протоколов RDP». По умолчанию, rdp работает на udp протоколе, но его можно также использовать на tcp.

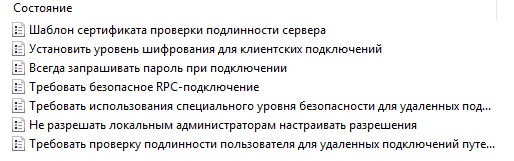

- В папке «безопасность» также обязательно должно быть включено «всегда запрашивать пароль при подключении»

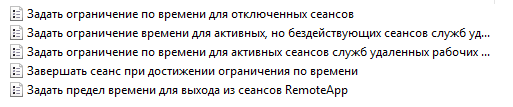

- В папке «ограничение сеансов по времени» настраивается на усмотрение администратора

- Не стоит сохранять пароли от сервера на стороне клиента. К клиентскому компьютеру могут получить доступ, и через него к самому серверу. Поэтому выключаем сохранение паролей и обязуем пользователей вводить их каждый раз с помощью настройки «запрет сохранения паролей» и «запрашивать учетные данные на клиентском компьютере»

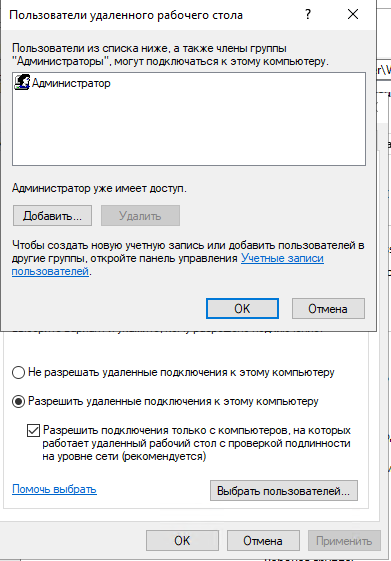

4. Добавим пользователя. Разумеется, для теста взят администратор

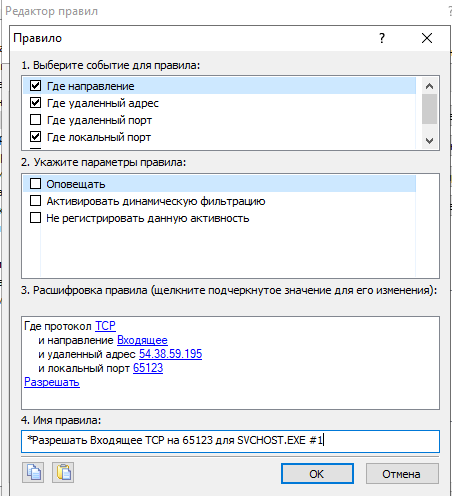

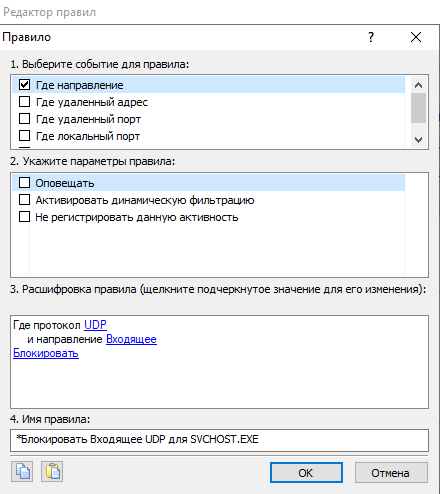

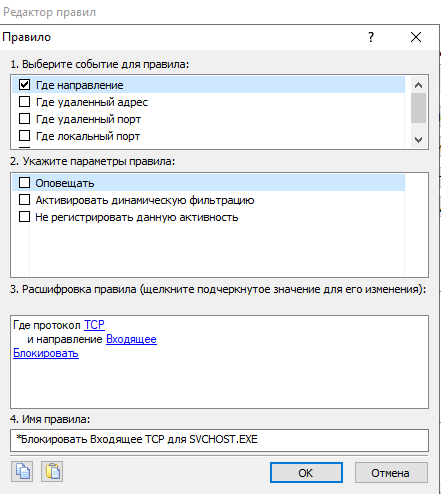

5. Файервол. А если конкретней, то грамотная его настройка. Необходимо разрешить подключение к нашему серверу только с определённых айпи адресов, а все остальные – запретить. В качестве примера рассмотрим outpost firewall. Приложение, которое будет принимать запросы из вне, это svchost.exe. Для него и напишем соответствующее правило. У меня в правиле стоит протокол tcp, потому что я использую rdp по tcp

54.38.59.195 – айпи адрес, с которого мы подключаемся к нашему серверу. Также нужно написать правило, запрещающее любой входящий трафик и поместить его в самый низ

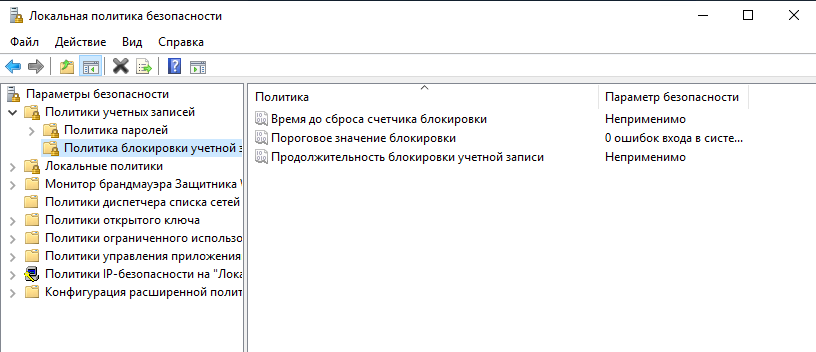

Также стоит подумать о том, если файервол будет по какой-то причине отключен на сервере или к клиентской машине получит доступ злоумышленник. И возможно, он сможет подобрать пароль к серверу. Для такого случая нужно на сервере настроить политику безопасности блокировки учетной записи. Заходим в secpol.msc. Здесь можно выставить количество неудачных попыток входа и время блокировки учетной записи

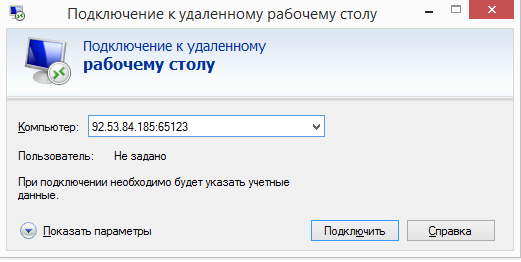

После редактирование политик необходимо перезагрузить сервер. Теперь переходим на клиентскую машину и попробуем подключится к серверу

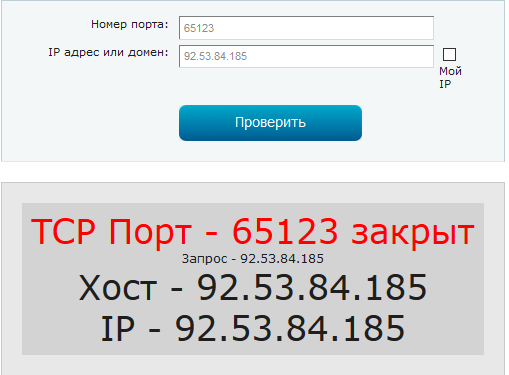

И у нас не получится это сделать, ведь этот сервер находится за NAT. Посмотрим, что скажет сайт спид-тестер

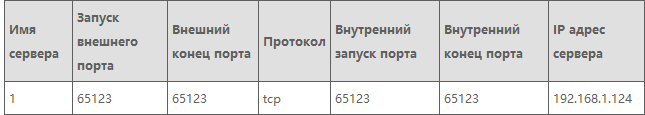

Заходим на роутер и пробрасываем порт. Из-за разновидности веб-интерфейса эта опция может выглядеть по-иному. Но она будет находится в разделе NAT

192.168.1.124 – айпи адрес виртуальной машины на которой и находится сервер с rdp. То есть, пакет придет на порт 65123 роутера, и сам роутер перенаправит его на 192.168.1.124:65123.

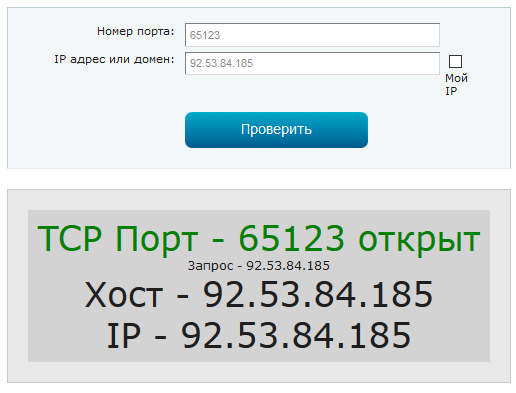

Перезагрузим роутер, чтобы изменения вступили в силу. Проверим еще раз сайт спид-тестера

Теперь подключаемся к серверу. И если все сделали правильно, то увидим окно ввода логина/пароля к доступу на сервер. Еще интересной особенностью использования rdp по tcp, является перенаправление этого трафика на прокси. Даже через тор можно пропускать, только это влечёт за собой падение скорости и задержки.

1. Меняем порт. Он прописан в реестре, и изменить нужно на какой-то из верхних (пусть будет 65123). Переходим в HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp и изменяем portnumber

2. Пароль. Он должен быть сложным и не иметь ассоциаций с пользователем и его окружением.

3. Открываем консоль gpedit.msc и переходим в «Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов»

- в папке «подключение» много интересных параметров, рассмотрим некоторые из них:

RDP. Защита

«ограничение на количество подключений». Если к машине подключается определенное количество клиентов, то разумнее выставить этот параметр.

«выбор транспортных протоколов RDP». По умолчанию, rdp работает на udp протоколе, но его можно также использовать на tcp.

- В папке «безопасность» также обязательно должно быть включено «всегда запрашивать пароль при подключении»

- В папке «ограничение сеансов по времени» настраивается на усмотрение администратора

- Не стоит сохранять пароли от сервера на стороне клиента. К клиентскому компьютеру могут получить доступ, и через него к самому серверу. Поэтому выключаем сохранение паролей и обязуем пользователей вводить их каждый раз с помощью настройки «запрет сохранения паролей» и «запрашивать учетные данные на клиентском компьютере»

4. Добавим пользователя. Разумеется, для теста взят администратор

5. Файервол. А если конкретней, то грамотная его настройка. Необходимо разрешить подключение к нашему серверу только с определённых айпи адресов, а все остальные – запретить. В качестве примера рассмотрим outpost firewall. Приложение, которое будет принимать запросы из вне, это svchost.exe. Для него и напишем соответствующее правило. У меня в правиле стоит протокол tcp, потому что я использую rdp по tcp

54.38.59.195 – айпи адрес, с которого мы подключаемся к нашему серверу. Также нужно написать правило, запрещающее любой входящий трафик и поместить его в самый низ

Также стоит подумать о том, если файервол будет по какой-то причине отключен на сервере или к клиентской машине получит доступ злоумышленник. И возможно, он сможет подобрать пароль к серверу. Для такого случая нужно на сервере настроить политику безопасности блокировки учетной записи. Заходим в secpol.msc. Здесь можно выставить количество неудачных попыток входа и время блокировки учетной записи

После редактирование политик необходимо перезагрузить сервер. Теперь переходим на клиентскую машину и попробуем подключится к серверу

И у нас не получится это сделать, ведь этот сервер находится за NAT. Посмотрим, что скажет сайт спид-тестер

Заходим на роутер и пробрасываем порт. Из-за разновидности веб-интерфейса эта опция может выглядеть по-иному. Но она будет находится в разделе NAT

192.168.1.124 – айпи адрес виртуальной машины на которой и находится сервер с rdp. То есть, пакет придет на порт 65123 роутера, и сам роутер перенаправит его на 192.168.1.124:65123.

Перезагрузим роутер, чтобы изменения вступили в силу. Проверим еще раз сайт спид-тестера

Теперь подключаемся к серверу. И если все сделали правильно, то увидим окно ввода логина/пароля к доступу на сервер. Еще интересной особенностью использования rdp по tcp, является перенаправление этого трафика на прокси. Даже через тор можно пропускать, только это влечёт за собой падение скорости и задержки.

vk.com/id58924119