Fast Flux - это метод DNS, который включает частое и быстрое изменение IP-адресов, связанных с полностью определенным доменным именем (FQDN), с использованием сети скомпрометированных хостов (ботов), действующих в качестве обратных прокси-серверов.

Основная концепция сети Fast Flux состоит в том, чтобы иметь несколько IP-адресов, связанных с доменным именем, а затем постоянно менять местами эти IP-адреса, изменяя записи DNS A или AAAA с очень низким значением TTL. Эти IP-адреса принадлежат скомпрометированным хостам, которые известны как боты или агенты fast-flux. Технология Fast Flux используется для уклонения от обнаружения сервера C & C и внесение в черный список на основе IP, скрывая сервер C & C за сетью скомпрометированных хостов, действующих в качестве обратных прокси-серверов. Сеть Fast-Flux гарантирует, что клиент-жертва будет подключаться только к агентам fast flux, но не к реальному серверу C & C.

Существует два типа сервисной сети Fast-Flux:

1. Single-Flux Network.

2. Сеть Double-Flux.

Основы сервисной сети Fast-Flux (FFSN):

Для реализации сети fast-flux злоумышленник сначала использует ботнет. Ботнет содержит тысячи ботов, и все эти боты связаны с C & C-сервером злоумышленника. Боты, которые принимают участие в сети Fast-Flux, также известны как агенты fast-flux. Основной целью использования ботнетов является использование тысяч бот-машин (агентов fast-flux) в качестве обратных прокси. По сути, агенты Fast-Flux работают как обратный прокси-сервер, перенаправляя клиентский запрос на сервер C & C и отвечая на ответы, полученные от сервера C & C, обратно клиенту.

В сети fast-flux злоумышленник назначает новые IP-адреса для доменного имени или для сервера имен в течение очень короткого периода времени из тысяч ботов (агентов fast-flux). Различные IP-адреса вредоносного доменного имени в сети fast-flux - это IP-адреса агентов fast-flux.

В сети с одним потоком IP-адреса от агентов fast-flux используют только злонамеренное доменное имя, а полномочный сервер имен размещается на абузоустойчивом хостинг-сервере. Но в сети с двумя потоками вредоносное доменное имя и полномочный сервер имен используют IP-адреса, принадлежащие агентам fast-flux.

Fast-Flux Mothership / C & C Сервер:

Серверы Fast-Flux C & C являются основой сервисных сетей fast-flux. Сервер C & C - это сложный сервер, который используется для контроля или управления ботнетом и сетью fast-flux. Сервер C & C имеет множество серверов, работающих на бэкэнде для предоставления различных услуг по мере необходимости. Например, DNS-сервер для разрешения злонамеренных доменных имен, HTTP-сервер для доставки вредоносных файлов или настройки фишинговых сайтов и т. Д. В сети fast-flux C & C-сервер также называется материнским сервером. Сервисная сеть Fast-Flux (FFSN) не ограничивается только приложением HTTP, более того, любое приложение, использующее DNS, может использовать сервисную сеть Fast-Flux (FFSN).

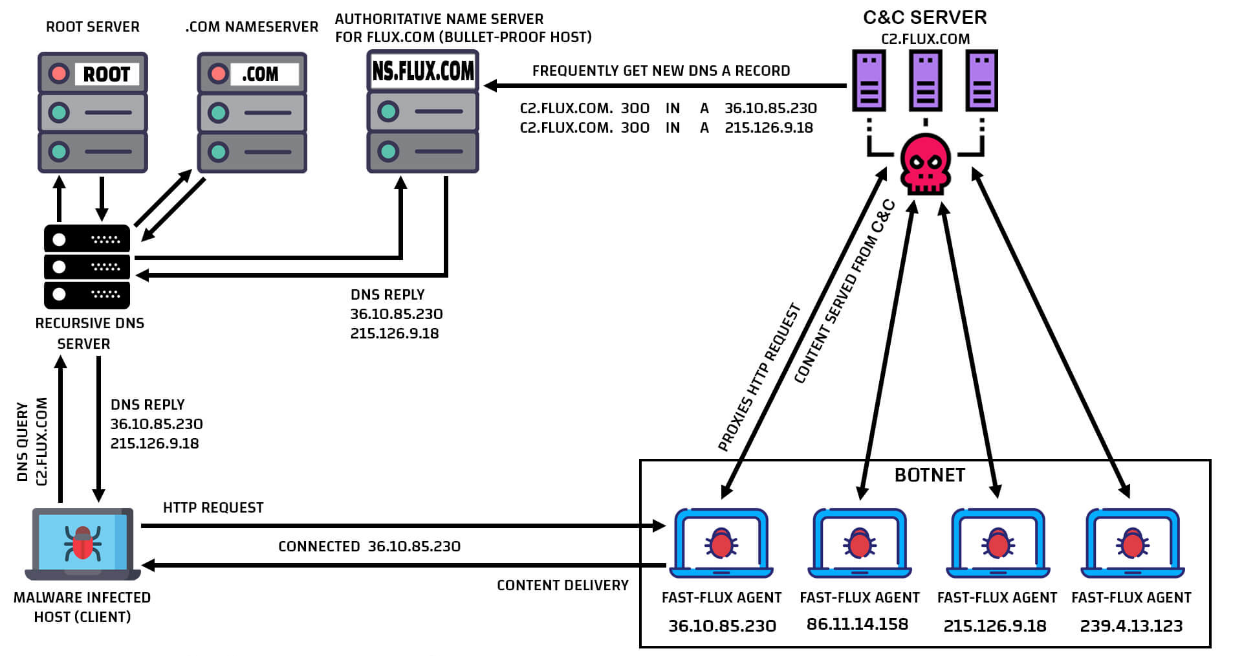

Сеть с одним потоком:

Single-Flux - это частая и быстрая смена IP-адресов, связанных с доменным именем. В сетях с одним потоком записи DNS A или AAAA для домена постоянно обновляются с помощью адресов агентов fast-flux, которые действуют как обратные прокси-серверы.

В сетях с одним потоком злоумышленник управляет авторитетным сервером имен для разрешения имен злонамеренного доменного имени и динамически обновляет запись DNS A с IP-адресами агентов fast-flux с очень коротким значением TTL. Authoritative Name Server размещается на абузоустойчивом хостинг-сервере.

По истечении TTL новые IP-адреса заменяют старые для этих записей DNS A в файле зоны DNS. Тысячи IP-адресов агента fast-flux используются в циклическом порядке для записи DNS A. Запись DNS A меняется каждые 3-10 минут, что означает, что клиент-жертва, подключающийся к вредоносному домену каждые 3 минуты, будет каждый раз подключаться к другому IP-адресу.

Когда клиент-жертва хочет разрешить вредоносное доменное имя, он отправляет запрос DNS на рекурсивный DNS-сервер. Рекурсивный DNS-сервер, в свою очередь, разрешает запрашиваемое доменное имя (FQDN) и возвращает клиенту набор IP-адресов. Эти IP-адреса на самом деле являются IP-адресами агентов fast-flux, которые работают как обратный прокси-сервер. Клиент-жертва затем устанавливает соединение с одним из разрешенных IP-адресов и отправляет туда свой HTTP-запрос. Агент fast-flux по этому адресу перенаправляет клиентский запрос на сервер C & C и доставляет контент, полученный с сервера C & C, обратно клиенту. Следовательно, клиент-жертва не может напрямую взаимодействовать с сервером C & C; вместо этого клиент жертвы связывается с сервером C & C через агентов fast-flux, которые действуют как обратные прокси.

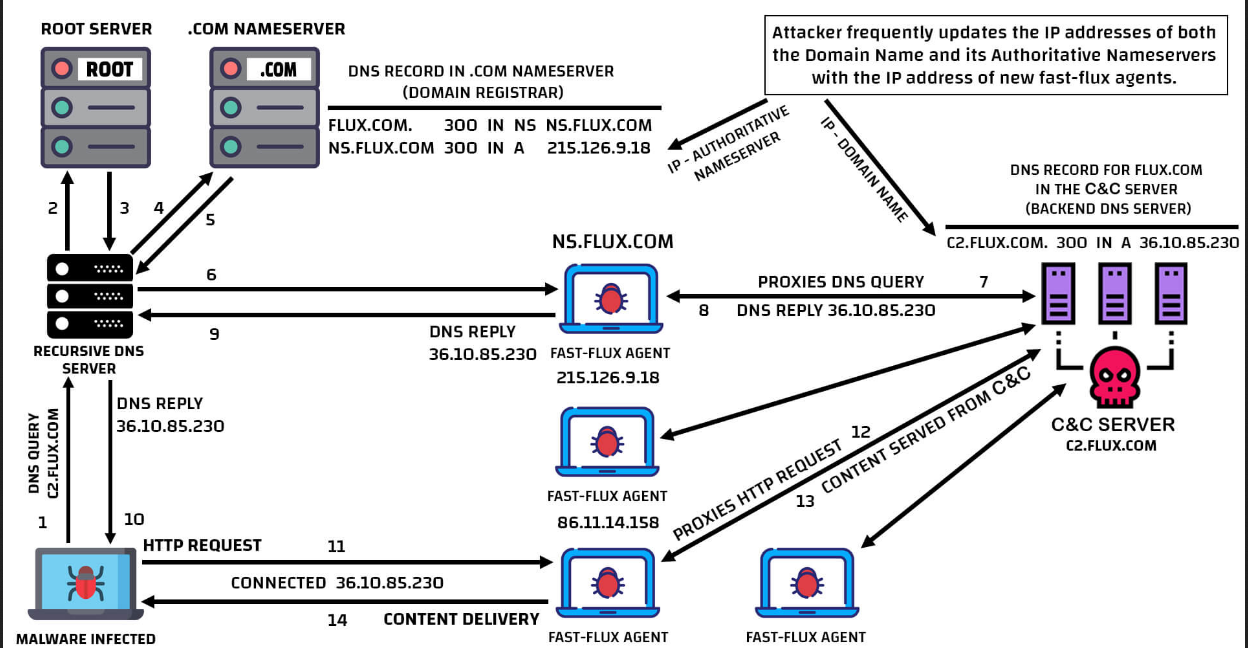

Сеть Double-Flux:

Двойной поток означает динамическое и многократное изменение IP-адресов как доменного имени, так и его полномочных серверов имен с очень низким значением TTL.

Процесс Double-Flux осуществляется путем частого изменения записей DNS A и DNS NS Glue в файле зоны DNS с IP-адресом агентов fast-flux. Тысячи агентов fast-flux участвуют в процессе и часто регистрируют и отменяют регистрацию своих IP-адресов как часть записи DNS A и записи DNS NS Glue для доменного имени и для авторитетного сервера имен соответственно.

Склеенная запись - это IP-адрес (запись) сервера имен в реестре доменных имен. Связующие записи необходимы, когда серверы имен для доменного имени являются поддоменами самого доменного имени.

В сети с двойным потоком IP-адрес (запись A) ns.flux.com (авторитетный сервер имен), а также IP-адрес (запись A) flux.com (домен) постоянно меняется.

Различные IP-адреса как вредоносного доменного имени, так и полномочного сервера имен в сети с двойным потоком являются IP-адресами агентов fast-flux. Злоумышленник использует тысячи агентов fast-flux из своей бот-сети и периодически регистрирует и отменяет регистрацию этих IP-адресов для доменного имени и для полномочного сервера имен.

Как работает сеть Double-Flux :

Разрешение имен DNS и процесс поиска контента HTTP в двойной сети fast-flux:

В двойной сети fast-flux, когда клиент хочет разрешить вредоносное доменное имя, он отправляет DNS-запрос на рекурсивный DNS-сервер. Рекурсивный DNS-сервер запрашивает корневой сервер, какой сервер имен отвечает за вредоносный домен, а корневой сервер обращается к серверу .COM. Затем Рекурсивный DNS-сервер снова запрашивает .COM-сервер. Поскольку злоумышленник настроил запись DNS NS, указывающую на IP-адрес агента fast-flux в файле зоны DNS сервера .COM. Сервер .COM отвечает IP-адресом агента fast-flux в качестве полномочного сервера имен запрашиваемого вредоносного доменного имени. Теперь рекурсивный DNS-сервер отправляет DNS-запрос на полномочный сервер имен (агент fast-flux), чтобы разрешить IP-адрес вредоносного доменного имени.

Хотя злоумышленник назначил агента fast-flux авторитетным сервером имен. Однако агент fast-flux не выполняет никакого разрешения имен вредоносного домена. Когда агент fast-flux (Authoritative Nameserver) получает запрос DNS от любого клиента, агент fast-flux перенаправляет этот запрос DNS фактическому вредоносному DNS-серверу, контролируемому злоумышленником, под своим сервером C & C. Как только злонамеренный DNS-сервер отвечает на запрос DNS этому агенту fast-flux, агент fast-flux отправляет этот ответ обратно клиенту поставщика запросов, в данном случае на рекурсивный сервер DNS. Теперь Рекурсивный DNS-сервер отправляет разрешенные IP-адреса вредоносного домена фактическому клиенту.

Вредоносный DNS-сервер, развернутый злоумышленником, не сопоставляется с IP-адресом C & C-сервера или действительного веб-сервера, используемого для размещения вредоносного контента, а вместо этого разрешается с любым другим IP-адресом fast-flux-agent.

Затем клиент устанавливает соединение с разрешенным IP-адресом вредоносного домена, который фактически является IP-адресом другого агента fast-flux. И отправляет HTTP-запрос этому агенту fast-flux. Опять же, этот агент fast-flux перенаправляет HTTP-запрос фактическому веб-серверу, работающему на сервере C & C атакующего. После получения контента с сервера C & C атакующего этот агент fast-flux доставляет контент клиенту. Сеть Fast-Flux гарантирует, что жертва будет подключаться только к агентам fast flux, но не к реальному серверу C & C.

Основная концепция сети Fast Flux состоит в том, чтобы иметь несколько IP-адресов, связанных с доменным именем, а затем постоянно менять местами эти IP-адреса, изменяя записи DNS A или AAAA с очень низким значением TTL. Эти IP-адреса принадлежат скомпрометированным хостам, которые известны как боты или агенты fast-flux. Технология Fast Flux используется для уклонения от обнаружения сервера C & C и внесение в черный список на основе IP, скрывая сервер C & C за сетью скомпрометированных хостов, действующих в качестве обратных прокси-серверов. Сеть Fast-Flux гарантирует, что клиент-жертва будет подключаться только к агентам fast flux, но не к реальному серверу C & C.

Существует два типа сервисной сети Fast-Flux:

1. Single-Flux Network.

2. Сеть Double-Flux.

Основы сервисной сети Fast-Flux (FFSN):

Для реализации сети fast-flux злоумышленник сначала использует ботнет. Ботнет содержит тысячи ботов, и все эти боты связаны с C & C-сервером злоумышленника. Боты, которые принимают участие в сети Fast-Flux, также известны как агенты fast-flux. Основной целью использования ботнетов является использование тысяч бот-машин (агентов fast-flux) в качестве обратных прокси. По сути, агенты Fast-Flux работают как обратный прокси-сервер, перенаправляя клиентский запрос на сервер C & C и отвечая на ответы, полученные от сервера C & C, обратно клиенту.

В сети fast-flux злоумышленник назначает новые IP-адреса для доменного имени или для сервера имен в течение очень короткого периода времени из тысяч ботов (агентов fast-flux). Различные IP-адреса вредоносного доменного имени в сети fast-flux - это IP-адреса агентов fast-flux.

В сети с одним потоком IP-адреса от агентов fast-flux используют только злонамеренное доменное имя, а полномочный сервер имен размещается на абузоустойчивом хостинг-сервере. Но в сети с двумя потоками вредоносное доменное имя и полномочный сервер имен используют IP-адреса, принадлежащие агентам fast-flux.

Fast-Flux Mothership / C & C Сервер:

Серверы Fast-Flux C & C являются основой сервисных сетей fast-flux. Сервер C & C - это сложный сервер, который используется для контроля или управления ботнетом и сетью fast-flux. Сервер C & C имеет множество серверов, работающих на бэкэнде для предоставления различных услуг по мере необходимости. Например, DNS-сервер для разрешения злонамеренных доменных имен, HTTP-сервер для доставки вредоносных файлов или настройки фишинговых сайтов и т. Д. В сети fast-flux C & C-сервер также называется материнским сервером. Сервисная сеть Fast-Flux (FFSN) не ограничивается только приложением HTTP, более того, любое приложение, использующее DNS, может использовать сервисную сеть Fast-Flux (FFSN).

Сеть с одним потоком:

Single-Flux - это частая и быстрая смена IP-адресов, связанных с доменным именем. В сетях с одним потоком записи DNS A или AAAA для домена постоянно обновляются с помощью адресов агентов fast-flux, которые действуют как обратные прокси-серверы.

В сетях с одним потоком злоумышленник управляет авторитетным сервером имен для разрешения имен злонамеренного доменного имени и динамически обновляет запись DNS A с IP-адресами агентов fast-flux с очень коротким значением TTL. Authoritative Name Server размещается на абузоустойчивом хостинг-сервере.

По истечении TTL новые IP-адреса заменяют старые для этих записей DNS A в файле зоны DNS. Тысячи IP-адресов агента fast-flux используются в циклическом порядке для записи DNS A. Запись DNS A меняется каждые 3-10 минут, что означает, что клиент-жертва, подключающийся к вредоносному домену каждые 3 минуты, будет каждый раз подключаться к другому IP-адресу.

Когда клиент-жертва хочет разрешить вредоносное доменное имя, он отправляет запрос DNS на рекурсивный DNS-сервер. Рекурсивный DNS-сервер, в свою очередь, разрешает запрашиваемое доменное имя (FQDN) и возвращает клиенту набор IP-адресов. Эти IP-адреса на самом деле являются IP-адресами агентов fast-flux, которые работают как обратный прокси-сервер. Клиент-жертва затем устанавливает соединение с одним из разрешенных IP-адресов и отправляет туда свой HTTP-запрос. Агент fast-flux по этому адресу перенаправляет клиентский запрос на сервер C & C и доставляет контент, полученный с сервера C & C, обратно клиенту. Следовательно, клиент-жертва не может напрямую взаимодействовать с сервером C & C; вместо этого клиент жертвы связывается с сервером C & C через агентов fast-flux, которые действуют как обратные прокси.

Сеть Double-Flux:

Двойной поток означает динамическое и многократное изменение IP-адресов как доменного имени, так и его полномочных серверов имен с очень низким значением TTL.

Процесс Double-Flux осуществляется путем частого изменения записей DNS A и DNS NS Glue в файле зоны DNS с IP-адресом агентов fast-flux. Тысячи агентов fast-flux участвуют в процессе и часто регистрируют и отменяют регистрацию своих IP-адресов как часть записи DNS A и записи DNS NS Glue для доменного имени и для авторитетного сервера имен соответственно.

Склеенная запись - это IP-адрес (запись) сервера имен в реестре доменных имен. Связующие записи необходимы, когда серверы имен для доменного имени являются поддоменами самого доменного имени.

В сети с двойным потоком IP-адрес (запись A) ns.flux.com (авторитетный сервер имен), а также IP-адрес (запись A) flux.com (домен) постоянно меняется.

Различные IP-адреса как вредоносного доменного имени, так и полномочного сервера имен в сети с двойным потоком являются IP-адресами агентов fast-flux. Злоумышленник использует тысячи агентов fast-flux из своей бот-сети и периодически регистрирует и отменяет регистрацию этих IP-адресов для доменного имени и для полномочного сервера имен.

Как работает сеть Double-Flux :

Разрешение имен DNS и процесс поиска контента HTTP в двойной сети fast-flux:

В двойной сети fast-flux, когда клиент хочет разрешить вредоносное доменное имя, он отправляет DNS-запрос на рекурсивный DNS-сервер. Рекурсивный DNS-сервер запрашивает корневой сервер, какой сервер имен отвечает за вредоносный домен, а корневой сервер обращается к серверу .COM. Затем Рекурсивный DNS-сервер снова запрашивает .COM-сервер. Поскольку злоумышленник настроил запись DNS NS, указывающую на IP-адрес агента fast-flux в файле зоны DNS сервера .COM. Сервер .COM отвечает IP-адресом агента fast-flux в качестве полномочного сервера имен запрашиваемого вредоносного доменного имени. Теперь рекурсивный DNS-сервер отправляет DNS-запрос на полномочный сервер имен (агент fast-flux), чтобы разрешить IP-адрес вредоносного доменного имени.

Хотя злоумышленник назначил агента fast-flux авторитетным сервером имен. Однако агент fast-flux не выполняет никакого разрешения имен вредоносного домена. Когда агент fast-flux (Authoritative Nameserver) получает запрос DNS от любого клиента, агент fast-flux перенаправляет этот запрос DNS фактическому вредоносному DNS-серверу, контролируемому злоумышленником, под своим сервером C & C. Как только злонамеренный DNS-сервер отвечает на запрос DNS этому агенту fast-flux, агент fast-flux отправляет этот ответ обратно клиенту поставщика запросов, в данном случае на рекурсивный сервер DNS. Теперь Рекурсивный DNS-сервер отправляет разрешенные IP-адреса вредоносного домена фактическому клиенту.

Вредоносный DNS-сервер, развернутый злоумышленником, не сопоставляется с IP-адресом C & C-сервера или действительного веб-сервера, используемого для размещения вредоносного контента, а вместо этого разрешается с любым другим IP-адресом fast-flux-agent.

Затем клиент устанавливает соединение с разрешенным IP-адресом вредоносного домена, который фактически является IP-адресом другого агента fast-flux. И отправляет HTTP-запрос этому агенту fast-flux. Опять же, этот агент fast-flux перенаправляет HTTP-запрос фактическому веб-серверу, работающему на сервере C & C атакующего. После получения контента с сервера C & C атакующего этот агент fast-flux доставляет контент клиенту. Сеть Fast-Flux гарантирует, что жертва будет подключаться только к агентам fast flux, но не к реальному серверу C & C.